菜刀666

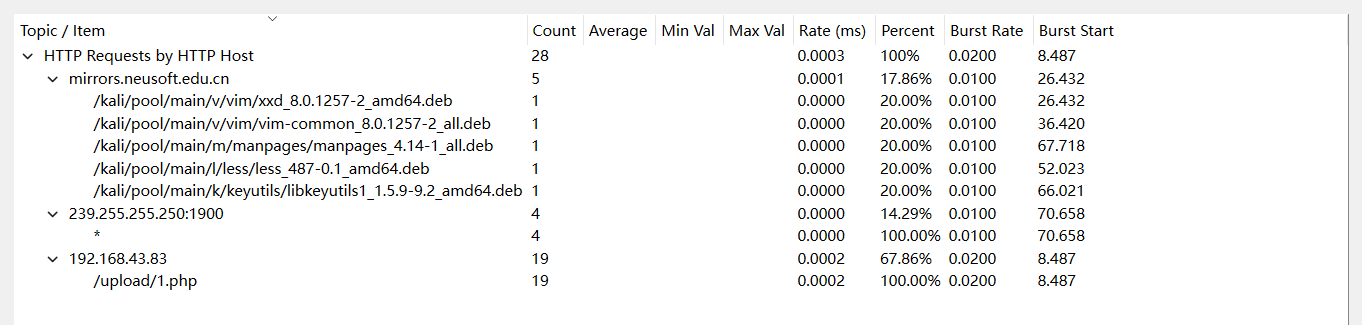

首先题目是关于菜刀的, 这是一款 WebShell 工具, 所以我们可以先通过 Wireshark 的统计工具筛选出所有 HTTP 请求

从上面的显示中可以确定, 对于的后门其实是

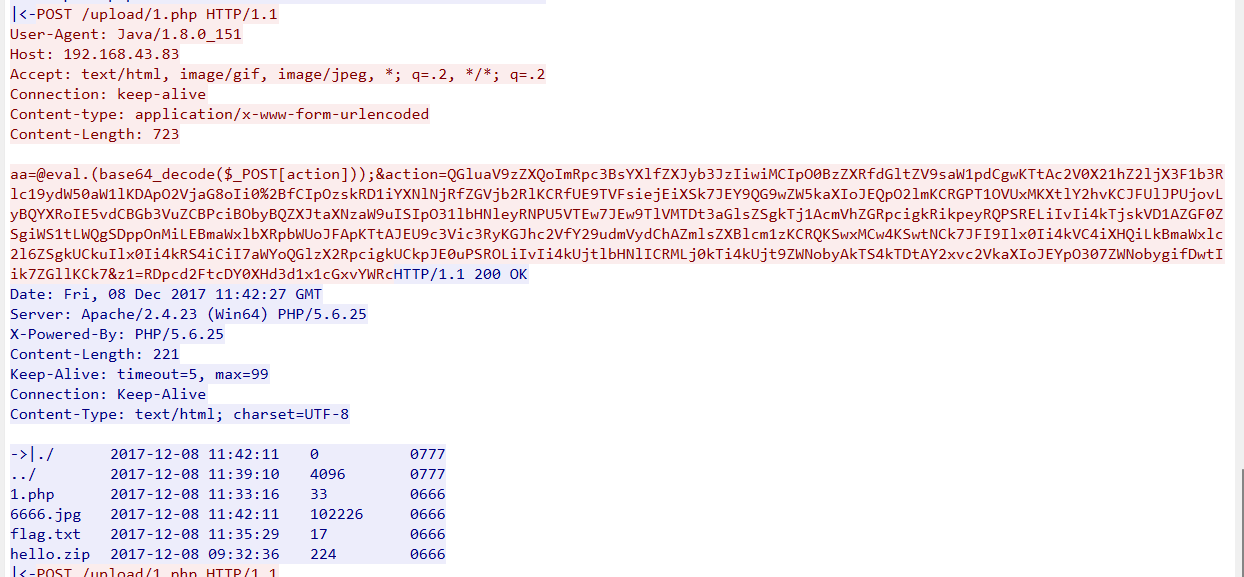

从上面的显示中可以确定, 对于的后门其实是 /upload/1.php 我们可以以此作为过滤器进行筛选, 查找相关内容

http.request.uri == "/upload/1.php"

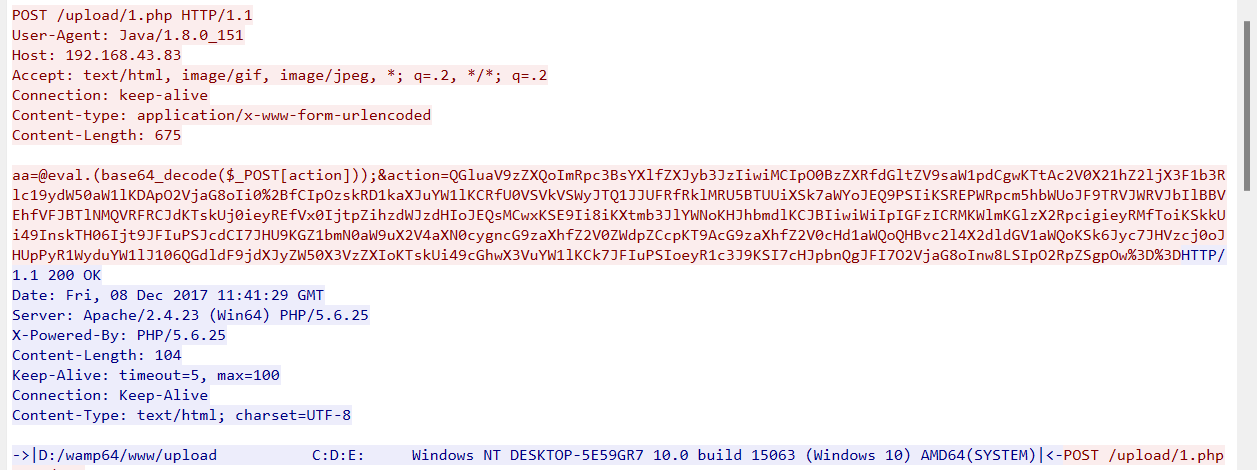

随后查看相关信息, 我们可以确定这就是后门

接着, 继续进行查找, 可以发现关于 flag 的相关内容

接着, 继续进行查找, 可以发现关于 flag 的相关内容

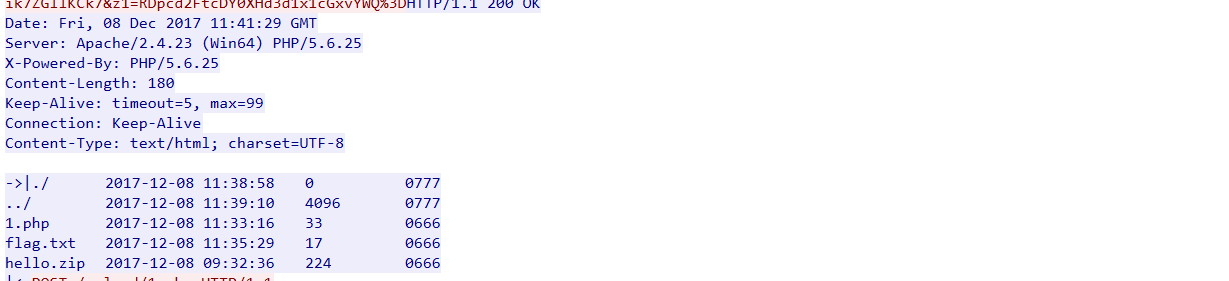

但是并没有找到之间查看 flag.txt 的请求, 随后继续查找在

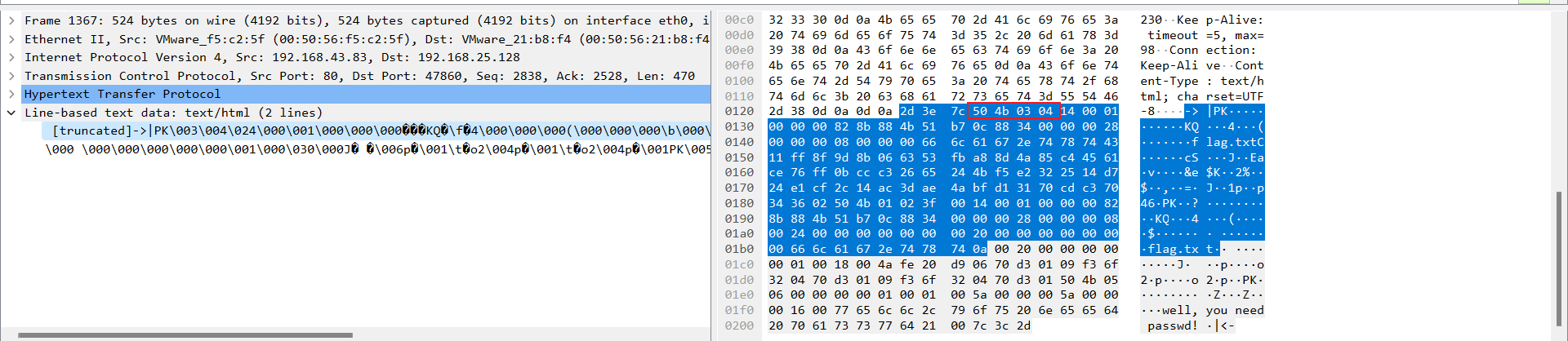

但是并没有找到之间查看 flag.txt 的请求, 随后继续查找在 tcp.stream eq 9 中我发现了一点不同之处, 这个幻数头部信息是 zip 文件,

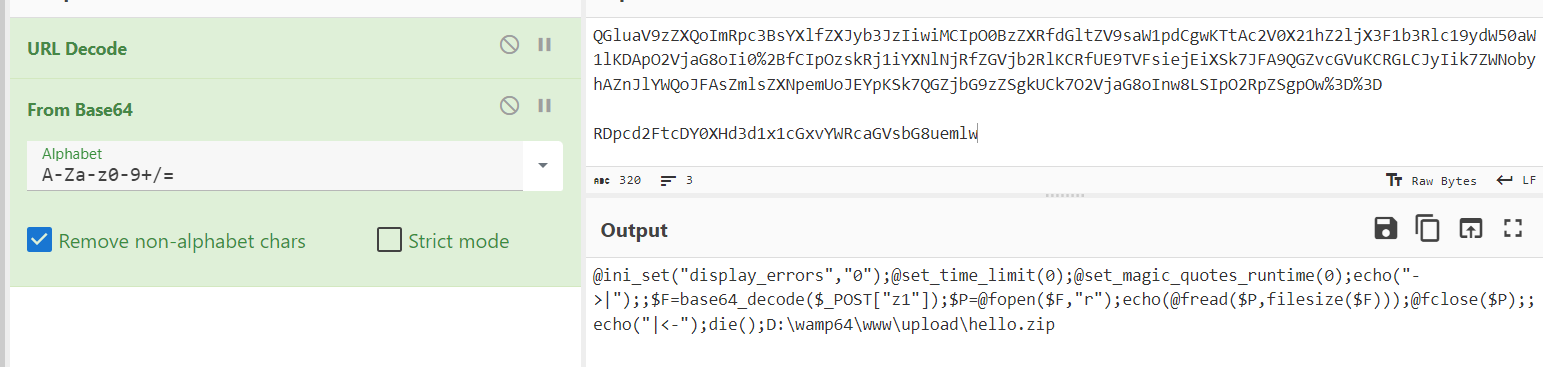

查看此 HTTP Stram 获取到请求的信息, 基于此进行解码操作 CyberChef , 从下面的信息可以看到是获取

查看此 HTTP Stram 获取到请求的信息, 基于此进行解码操作 CyberChef , 从下面的信息可以看到是获取 hello.zip 文件

[同时查看上面的请求信息你可以看到在返回信息中返回了两个重要信息:]

- zip 文件中有 flag.txt

- 这个文件需要密码

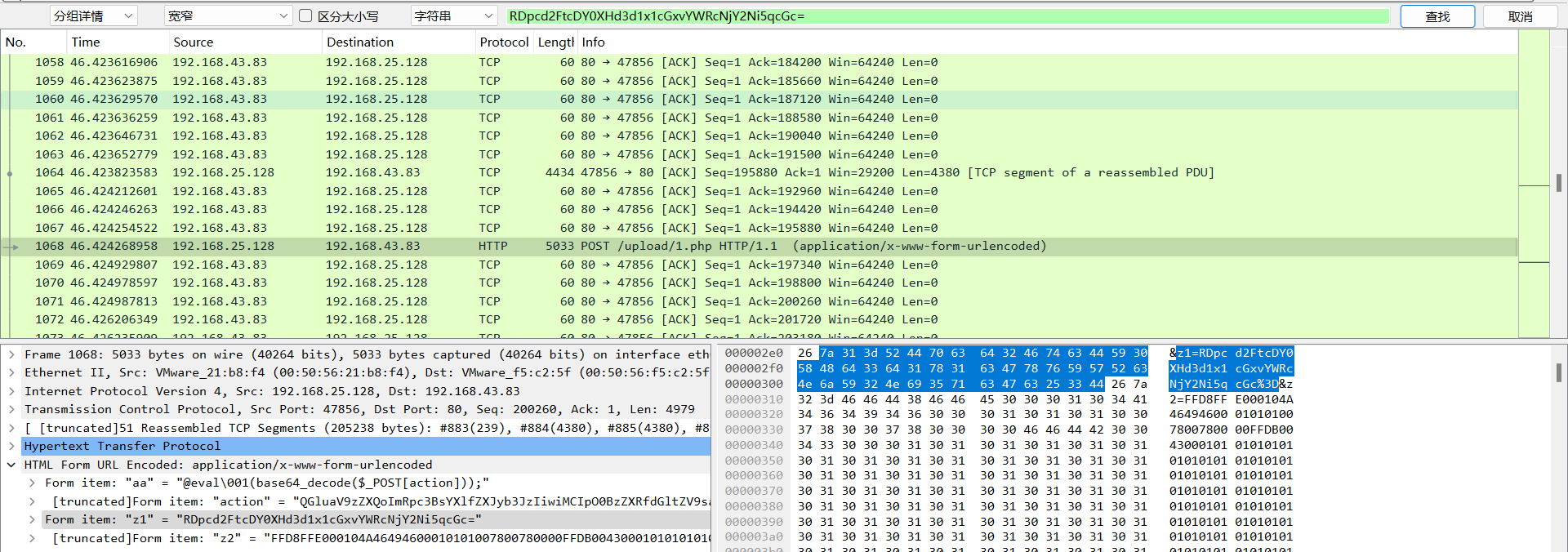

随后将这个 ZIP 文件从字节流中导出来, 之后开始破解, 可惜的是无法破解, 如果观察可以发现在这个目录中其实是多了一个文件 6666.jpg 我们尝试一下或许是文件隐写

将

将 D:\wamp64\www\upload\6666.jpg 进行 base64 编码之后开始搜索可以发现找到一个数据包, 经过查看可以确定这是上传了 6666.jpg 文件

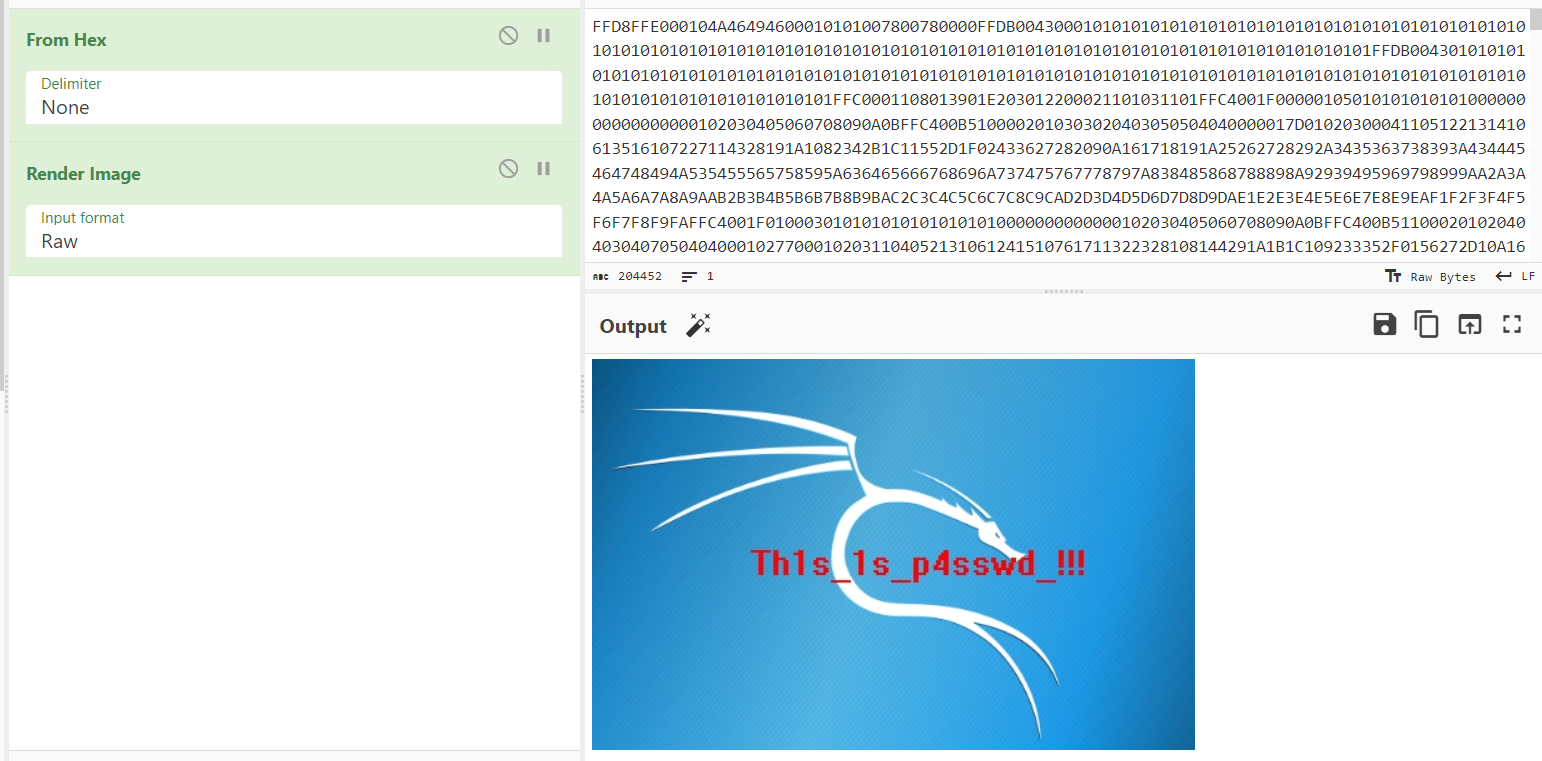

获取对应的参数信息, 之后筛选出上传的文件, 进行操作获取到了密码

获取对应的参数信息, 之后筛选出上传的文件, 进行操作获取到了密码

之后解密我们的 ZIP 压缩文件就可以了

之后解密我们的 ZIP 压缩文件就可以了