Anthem

端口扫描

root@ip-10-10-9-229:~# nmap -sT -p- --min-rate 1000 10.10.197.113

Starting Nmap 7.60 ( https://nmap.org ) at 2023-08-20 15:45 BST

Nmap scan report for ip-10-10-197-113.eu-west-1.compute.internal (10.10.197.113)

Host is up (0.00063s latency).

Not shown: 65532 filtered ports

PORT STATE SERVICE

80/tcp open http

3389/tcp open ms-wbt-server

5985/tcp open wsman

MAC Address: 02:8E:A3:05:A4:5B (Unknown)

Nmap done: 1 IP address (1 host up) scanned in 100.74 seconds

80 - HTTP

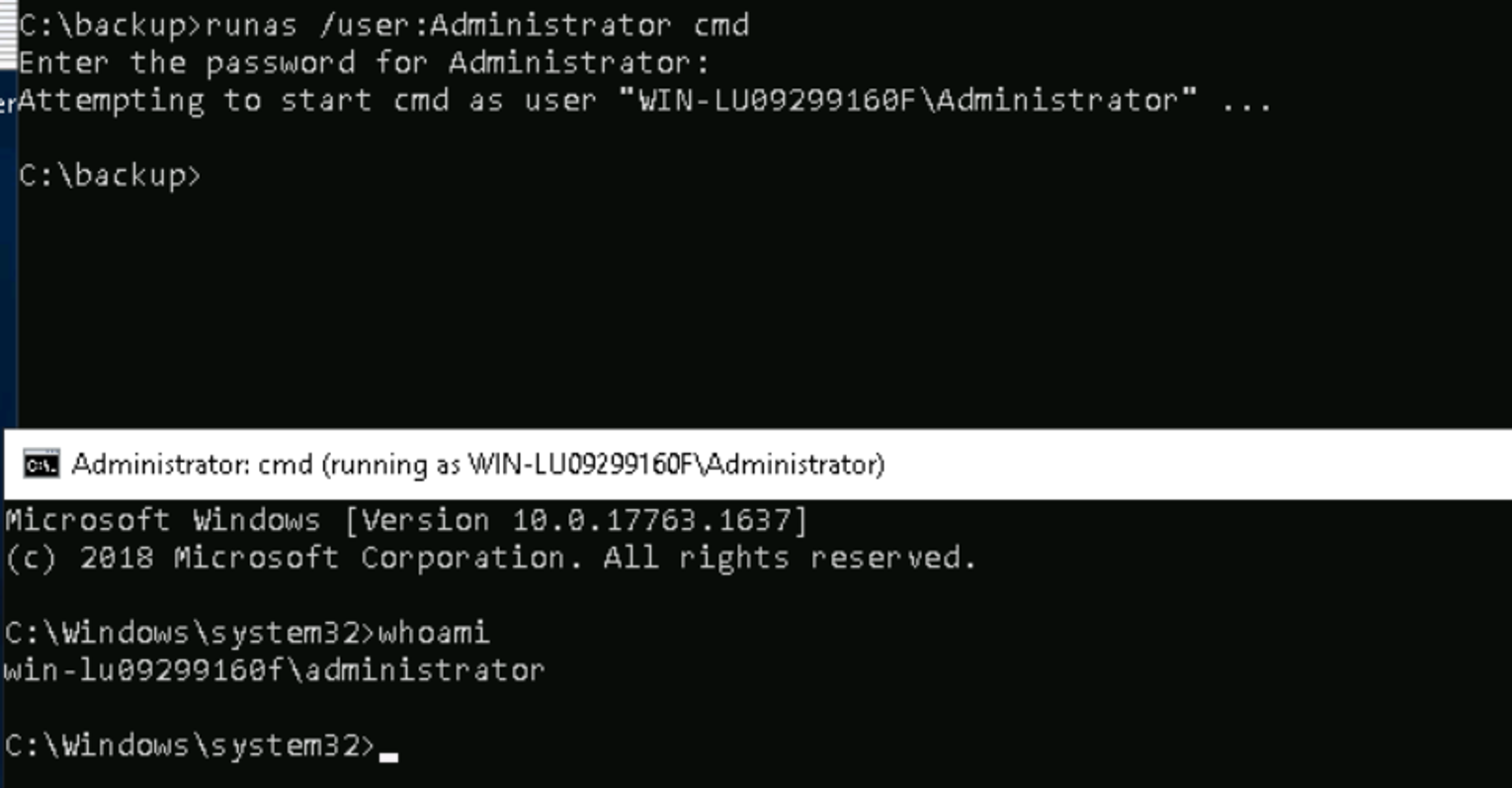

访问 robots.txt 文件发现其中内容,

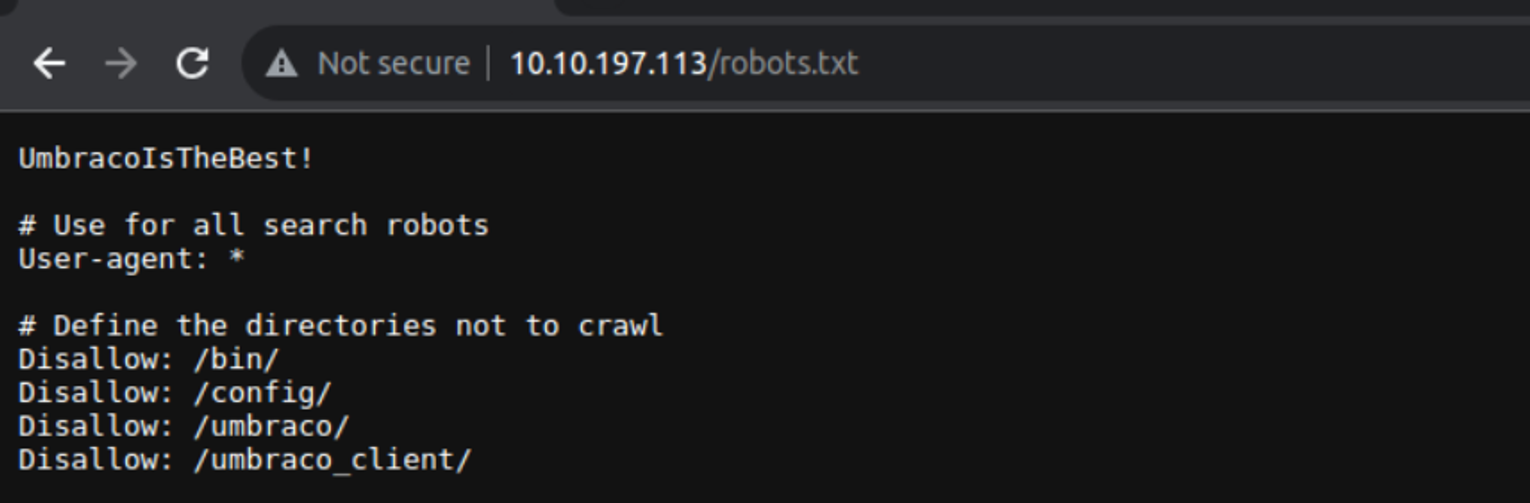

其中告诉我们几个目录, 我们进行访问发现在 umbraco 指向了一处登陆地址, 现在我们的思路应该为:

- 收集账号密码 (我们在 robots.txt 中发现一段单词, 这个可能是密码)

- SQL 注入

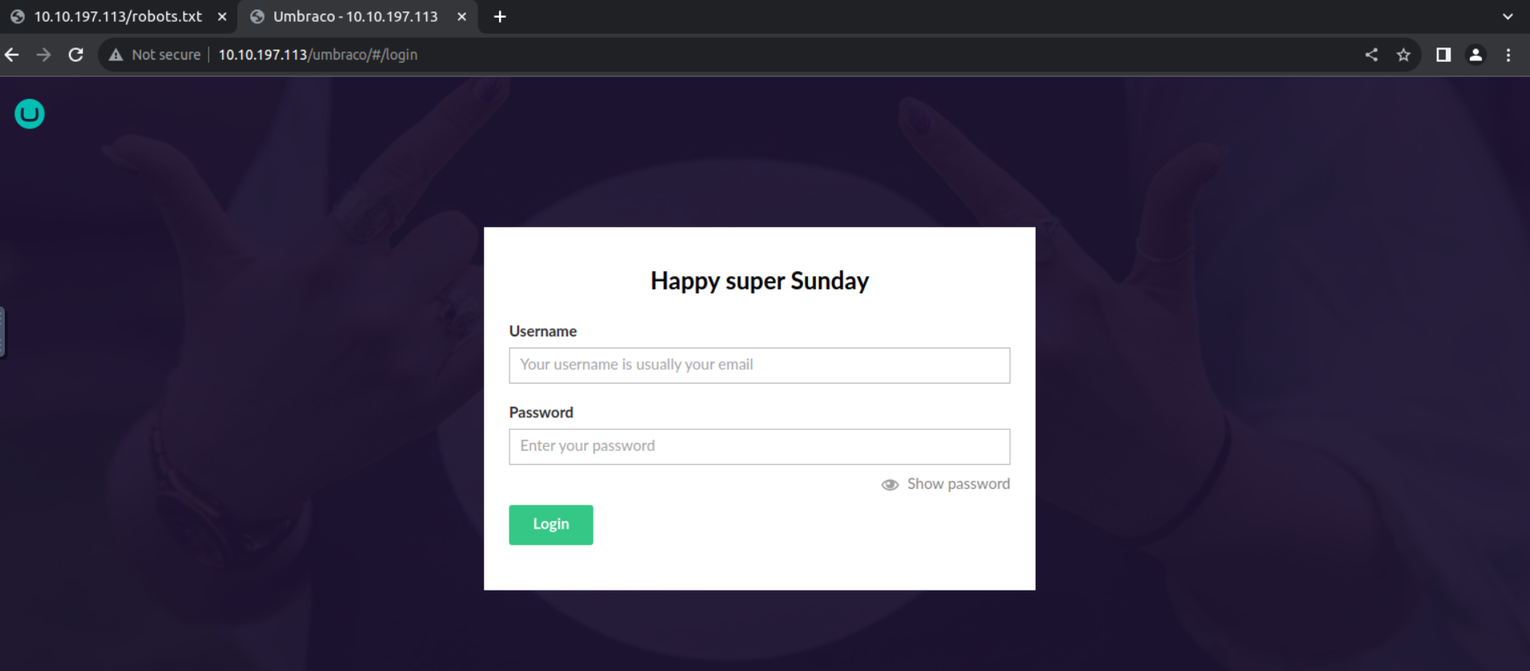

现在我们访问站点, 我们发现一篇文章的作者泄露了他的账号

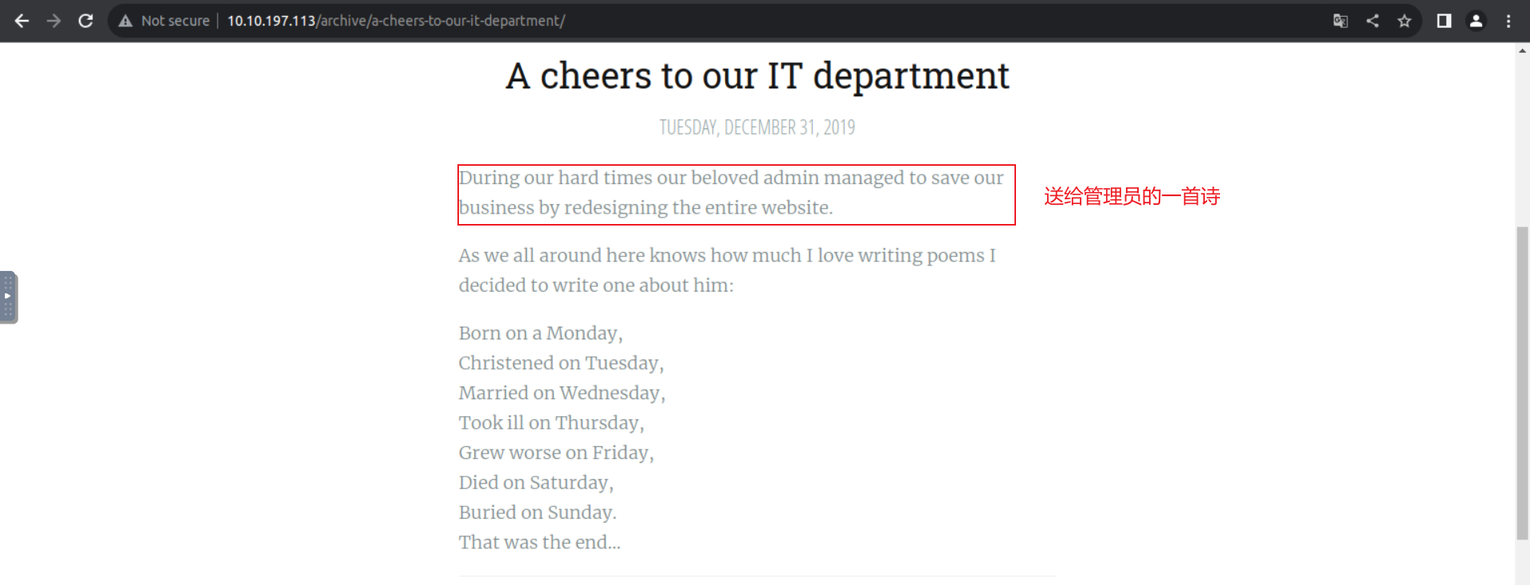

接着我们发现在其中一篇文章中提到了这样一些内容, 这其中说给管理员一首诗,

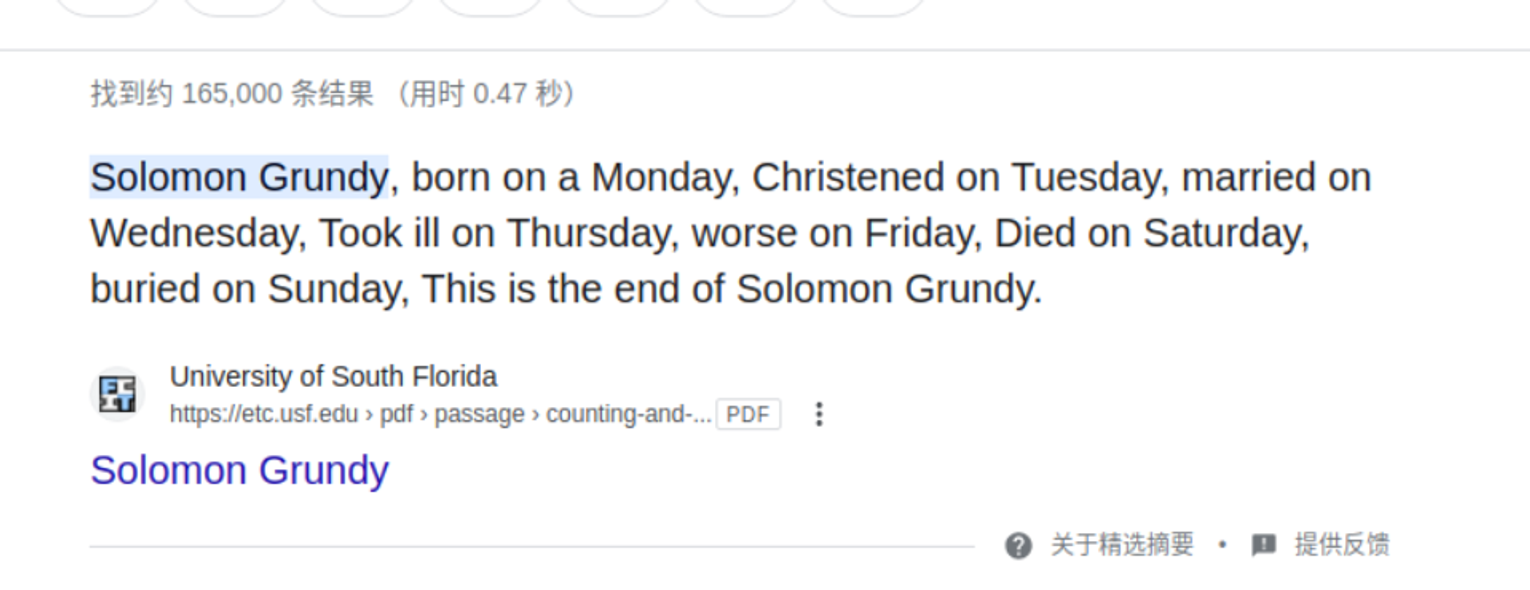

我们谷歌这首诗的对象, 发现其是 Solomon Grundy , 所以推出管理员的账号是 : [email protected]

note

- admin : 账号 [email protected]

- anthem 的作者 : [email protected]

- 密码 : UmbracoIsTheBest! 我们使用账号进行登陆, 最终发现 : [email protected]:UmbracoIsTheBest! 可以登陆, 虽然其中告诉了我们对应的 CMS 版本, 但是没有可以利用的地方, 所以我们尝试进行密码重用登陆

3389

SG

root@ip-10-10-9-229:~# xfreerdp -v 10.10.197.113 -u SG -p UmbracoIsTheBest!

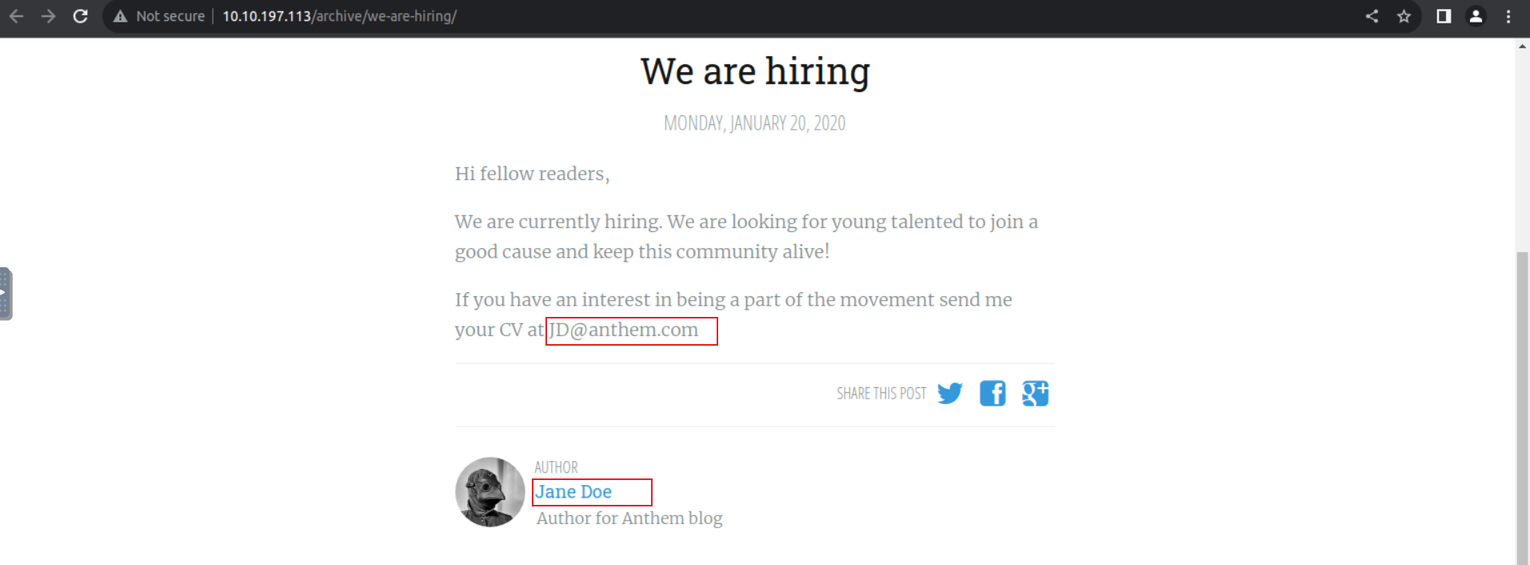

SG --> Administrator

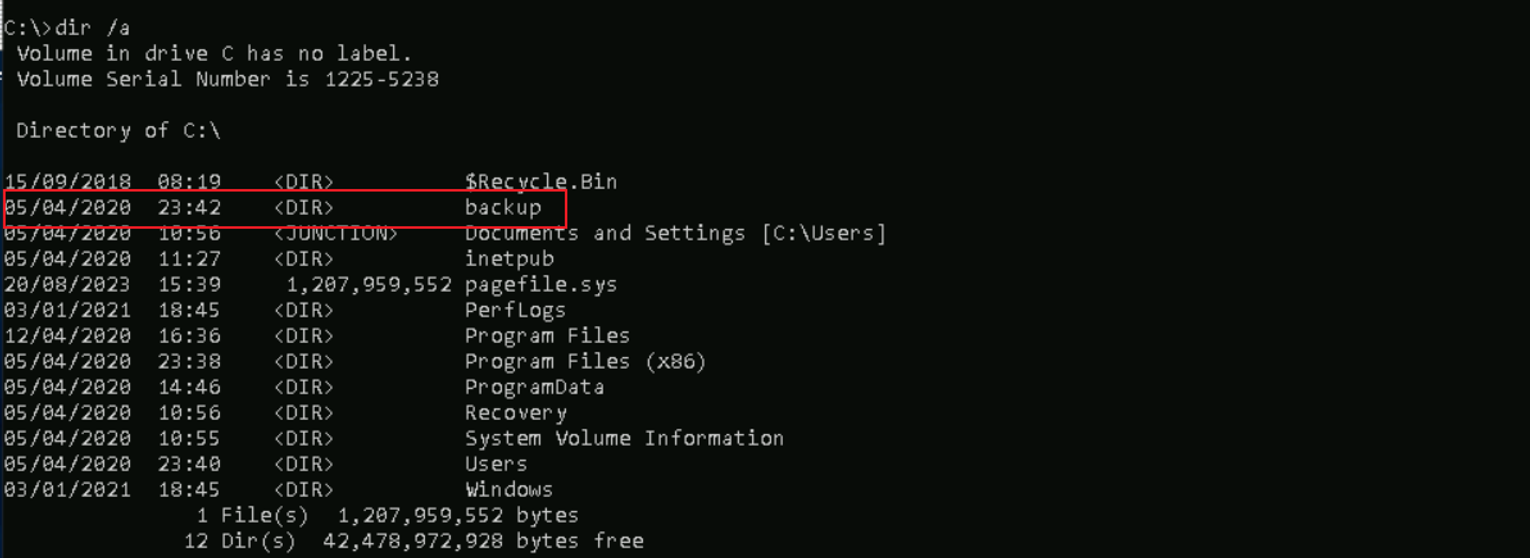

登陆之后, 打开 CMD 我们发现在 C 盘存在一个隐藏目录

根据名称这里应该是存放了密码之类的, 但是我们没有权限访问, 这时候我们可以通过修改文件属性的方式来查看文件, 在此我们可以得到一个管理员密码我们可以尝试登陆